반응형

[DigitalForensic] with CTF

www.ctf-d.com

- 문제에 있는 암호로 Forensic_1.zip 파일을 풀어보니 wallpaper.jpg와 clue.zip파일이 있다.

- clue.zip파일에도 암호가 걸려있다.

- exiftool wallpaper.jpg를 보니 XP commend에 Base64 인코딩된 문자열이 있다.

- Base64 디코딩 해보니 9b1a81fe0c720c0de21d815e435d291d 문자열이 나왔다.

- clue.zip 암호는 아니여서 문제에 적혀있듯이 MD5 hash 복호화를 해보니 jok3r이 나왔다.

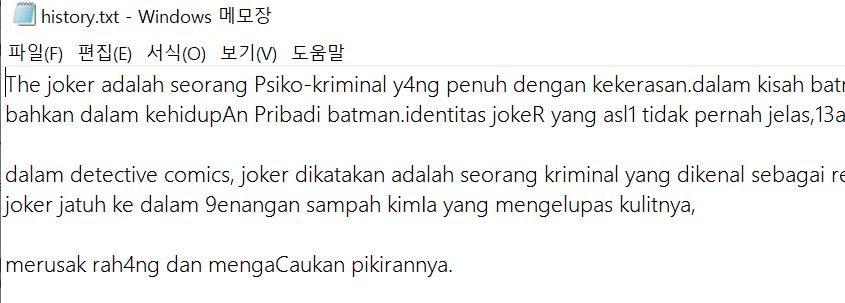

- clue.zip파일을 풀어보니 history.txt파일과 jokerBrangkas.zip파일이 있다.

- jokerBrangkas.zip파일에 또 암호가 있다.

- history.txt파일을 보니 영어와 숫자가 섞여있다.

- 정규표현식으로 대문자와 숫자만 뽑아보았다.

- grep -oE '[0-9A-Z]' -> 문자열 중 숫자와 대문자로 문자열 표시

- tr-d '\n' -> 줄바꿈을 삭제한다.

- zip파일 암호가 나왔다.

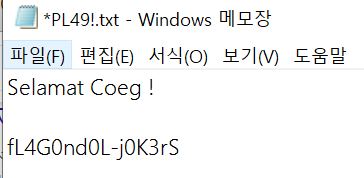

- Flag : fL4G0nd0L-j0K3rS

반응형

'#Digital Forensic with CTF > CTF-d_Multimedia' 카테고리의 다른 글

| CTF-d_Multimedia #44 basisSixtyFour (0) | 2020.10.27 |

|---|---|

| CTF-d_Multimedia #43 뱀 (0) | 2020.10.27 |

| CTF-d_Multimedia #41 모두 비밀번호를 txt파일... (0) | 2020.10.27 |

| CTF-d_Multimedia #40 DOS 모드에서는... (0) | 2020.10.27 |

| CTF-d_Multimedia #39 그림을 보아라 (0) | 2020.10.27 |