반응형

[DigitalForensic] with CTF

ctf-d.com

- 6번 문제와 비슷한 형식으로 파일만 주어졌다. moon.png파일을 저장하여 열어보았다.

- 사진에는 이상한 점이 없어 Stegsolve 툴을 이용해 보았다.

- 아무것도 나오지 않았다...;

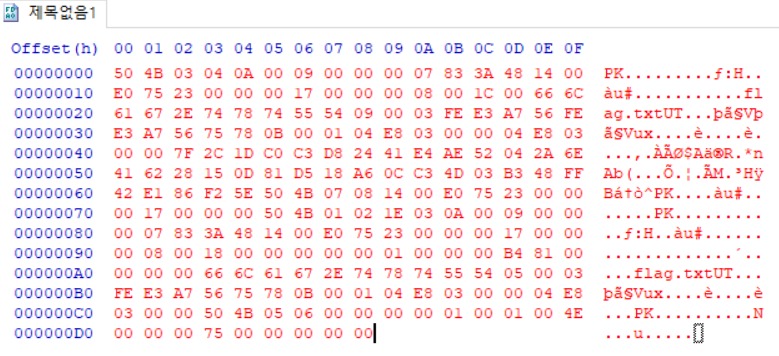

- HxD로 moon.png파일을 열어보았다.

- moon.png파일에서 헤더가 89 50 4E 47 0D 0A 1A 0A로 png파일이 맞았다. 하지만 png 푸터는 49 45 4E 44 AE 42 60 82 이어야 하는데 푸터가 틀렸다.

- png파일 속에 또 다른 파일이 들어있다는 걸 알 수 있다.

- [그림4]에서 보면 푸터 위쪽에 flag.txt라는 파일이 들어 있는 걸 볼 수 있다.

- ctrl + f를 눌러 png 푸터 시그니처를 검색 해보니 푸터 뒤에 PK파일 시그니처가 있었다.

- 위의 [그림5]에서 PK시그니처부터 끝까지 ctrl + c를 한 후 ctrl + n 그리고 ctrl + b를 하면 새 창에 바로 붙여넣을 수 있다.

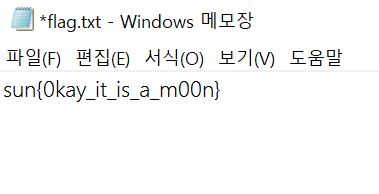

- moon.zip이라고 저장하고 열어보았다.

- 파일을 열어보니 flag.txt파일이 들어 있었다.

- 문제에서 알려준 moon이 파일의 암호이다.

-

플래그 : Sun{0kay_it_is_a_m00n}

반응형

'#Digital Forensic with CTF > CTF-d_Multimedia' 카테고리의 다른 글

| CTF-d_Multimedia #9 브리타니아의 원더랜드… (0) | 2020.05.18 |

|---|---|

| CTF-d_Multimedia #8 Three Thieves Threw Trumpets Through Trees (0) | 2020.05.18 |

| CTF-d_Multimedia #6 Find Key(butterfly) (0) | 2020.05.18 |

| CTF-d_Multimedia #5 플래그를 찾아라 (0) | 2020.05.14 |

| CTF-d_Multimedia #4 우리는 이 파일에 플래그를... (0) | 2020.05.14 |