반응형

금요일, 18 12월 2020, 09:00 UTC — 토요일, 19 12월 2020, 19:00 UTC

[Forensic]

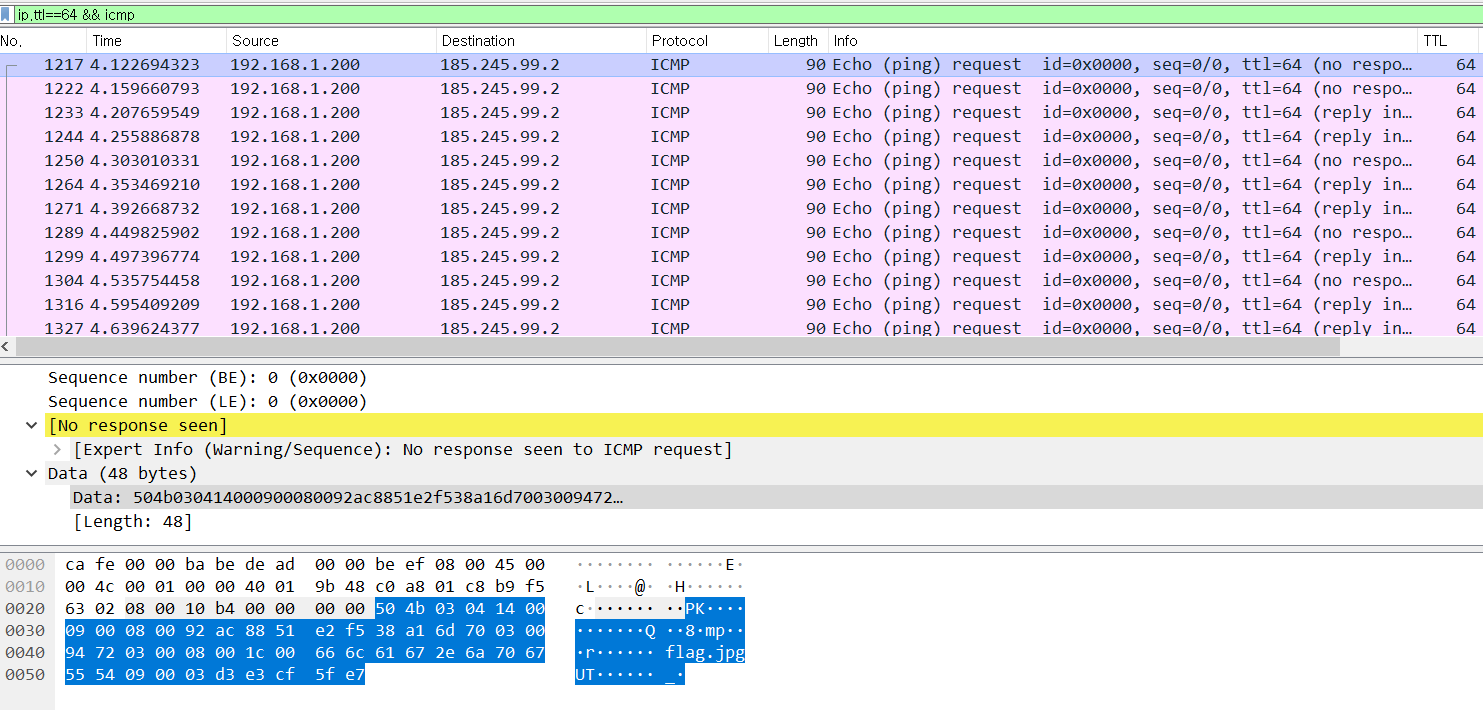

icmp 프로토콜 패킷에서 PK를 발견했다.

하지만 하나의 패킷에 완전한 파일이 들어있는 것은 아니었다.

ip.ttl==64 && icmp 패킷들을 보면 PK의 헤더와 푸터의 완전한 헥스값이 있다.

하나로 합치기 위해 tshark 툴을 사용하였다.

헥스값은 data.data에 들어있다.

추출한 내용을 txt로 저장한 후 HxD에서 확장자명을 zip으로 바꾸었다.

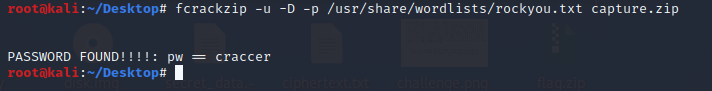

zip파일에는 pw가 있었고, fcracker로 쉽게 알 수 있었다.

pw = craccer

Flag : shellmates{icmp_p@yl04d_4in't_us3l3ss_4ft3r_4ll_r1gHt?}

[Misc]

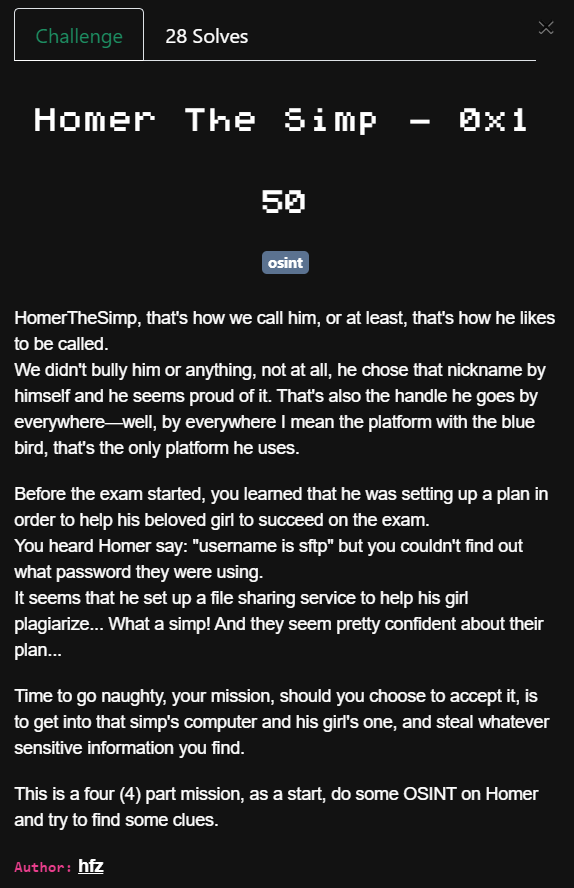

문제를 보면 플랫폼은 파랑새라고 했다.

트위터 검색 창에 HomerTheSimp를 입력하면 두 사람이 나온다.

그 중 @homerthesimp56 이 맞다.

여기저기 눌러보다 보니 답글에 플래그를 확인할 수 있었다.

Flag : shellmates{w3_c4ught_h1m_s1mp!ng_l4ds}

반응형

'#CTF 2020' 카테고리의 다른 글

| Shakti CTF 2020 write up(2) (0) | 2020.12.16 |

|---|---|

| Shakti CTF 2020 write up (0) | 2020.12.05 |

| JISCTF 2020 write up SQUARE_qrcode (0) | 2020.11.23 |

| JISCTF 2020 write up (0) | 2020.11.22 |

| Sunshine CTF 2020 (0) | 2020.11.11 |