[DigitalForensic] with CTF

www.ctf-d.com

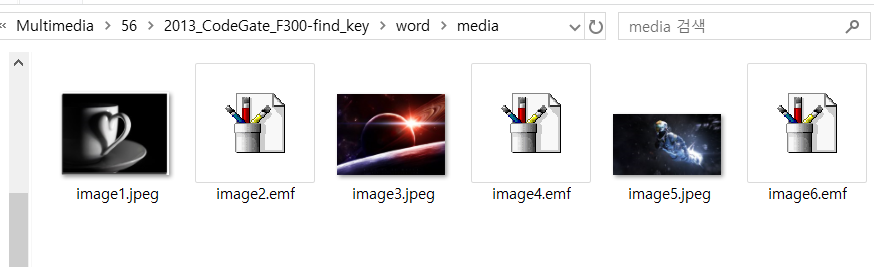

주어진 docx파일을 PK로 바꾸어 압축을 풀어보면 media폴더에 이미지가 들어있다.

jpeg파일 3개와 image2.emf, image4.emf는 docx파일에 있던 이미지이고, image6.emf파일은 열리지 않았다.

image.emf파일을 HxD로 열어보니 시그니처가 PK였다.

맨처음 zip파일로 저장했지만 열리지가 않아서 docx파일로 저장했다.

파일에는 2013이라고 크게 적혀있었다.

여기서 부터는 다른사람 풀이를 참고했다..........

문제 속 힌트에 Extra Field Entry라고 적혀있다.

image6.emf파일 Hex값을 보면 0x39 오프셋부터 0으로 되어 있다. 즉 Extra Field값이 비어있다.

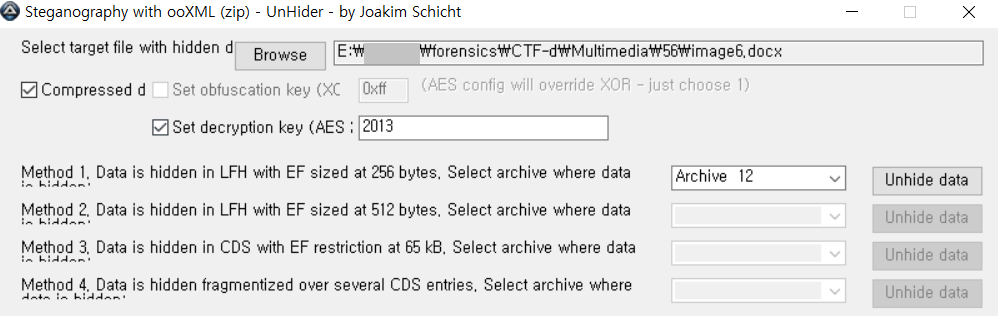

접근 방법은 OOXML Steganography라고 한다.

https://www.mediafire.com/file/m9hk90yv93lhfld/ooXML_Steganography_v4.zip/file

ooXML_Steganography_v4

www.mediafire.com

ooXML Steganography v4를 설치하여 UnHider.exe를 열면 위와 같은 UI가 나온다.

파일을 넣고, 복호화 key에 2013이라고 입력한다.

Method 1에서 Unhide data를 클릭하면 파일이 추출된다.

txt 파일이 추출되었다.

Flag : c0d2gate~2o13!!F0r2nsic!!!!!

'#Digital Forensic with CTF > CTF-d_Multimedia' 카테고리의 다른 글

| CTF-d_Multimedia #57 그들이 우리의 데이터를… (0) | 2020.12.31 |

|---|---|

| CTF-d_Multimedia #55 google (0) | 2020.12.31 |

| CTF-d_Multimedia #54 Emma Watson (0) | 2020.12.18 |

| CTF-d_Multimedia #53 주어진 파일들을 이용해 KEY를 찾아라! (0) | 2020.12.18 |

| CTF-d_Multimedia #52 pdf파일 암호를 잊어버렸습니다. (0) | 2020.12.18 |