[DigitalForensic] with CTF

ctf-d.com

문제에서 메시지를 가로챘다고 하니 http 프로토콜에서 메시지를 찾아보았다.

메시지는 http.request.method == "POST" 필터에서 message가 적힌 패킷에 있었다.

찾은 메시지는 보낸 사람이 Ann이었다.

#1 Who is this?

#2 Where are you?

#3 Do you know that there are people investigating Kim Ill-Song?

#4 still we should be careful. Pay attention. I want to meet in September at 5PM.

#5 yes.

#6 I told you to pay attention.

발견한 메시지는 총 6개이고, Kim Ill-Song이 보낸 메시지는 찾지 못했다.

하지만 메시지 중간에 9월 5시에 만난다는 정보를 찾았다.

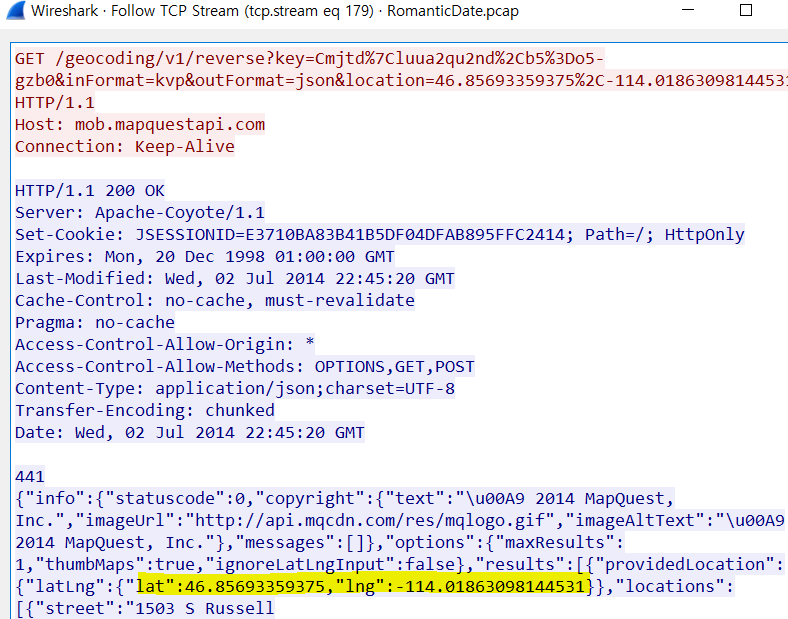

HTTP/1.1 200 OK (application/json) 패킷을 Follow TCP Stream해서 보니 위도와 경도가 있었다.

힌트에도 위성 연결-장소라고 언급했다.

Host가 mob.mapquestapi.com인 것을 발견했다.

필터에 "http.host == mob.mapquestapi.com"를 입력해서 보니 꽤 많은 패킷들이 있다.

문제는 패킷들마다 위도와 경도가 모두 다르다는 것이다...

tshark -r 'RomanticDate.pcap' -Y "http.host == mob.mapquestapi.com“ > location.txt

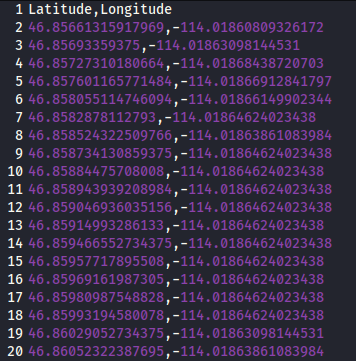

location.txt파일을 보면 location=46.85661315917969%2C –114.01860809326172 HTTP/1.1 이렇게 나와있다.

location 앞부분을 다 자르고 %2C는 ,으로 HTTP/1.1는 없애면 될 것 같다.

메모장에서 바꾸긴에 너무 많아 파이썬으로 코드를 짜보았다.

f=open("location.txt","r")

data=f.read().splitlines()

location=[]

for i in data:

string = i.replace(" HTTP/1.1 ","\n")

string=string.replace("%2C",",")

split=string.split("location=")

location.append(split[1])

output=open("location.csv","w")

output.write("Latitude,Longitude\n")

for i in location:

output.write(i)

output.close()

구글에서 csv to kml을 검색하면 변환사이트가 나온다.

csv 파일을 kml로 변환하여 아래 사이트에서 확인해보면 날짜를 알 수 있다.

KML, KMZ Viewer with Drive

KML, KMZ Viewer is a tool that views the .kml, .kmz file in your browser. Free online tool to view KML, KMZ files from the web on a Google map. You can open KML, KMZ files from URL, Google Drive or from your computer.

kmlviewer.nsspot.net

Flag : September 17th 5pm

'#Digital Forensic with CTF > CTF-d_Network' 카테고리의 다른 글

| CTF-d_Network DefCoN#22 #4 (0) | 2021.01.11 |

|---|---|

| CTF-d_Network DefCoN#22 #3 (0) | 2021.01.10 |

| CTF-d_Network DefCoN#22 #2 (0) | 2021.01.09 |

| CTF-d_Network DefCoN#22 #1 (0) | 2021.01.09 |

| CTF-d_Network DefCoN#21 #8 (0) | 2021.01.09 |