반응형

Lord of SQLInjection

los.rubiya.kr

Lord of SQLInjection 8번 troll

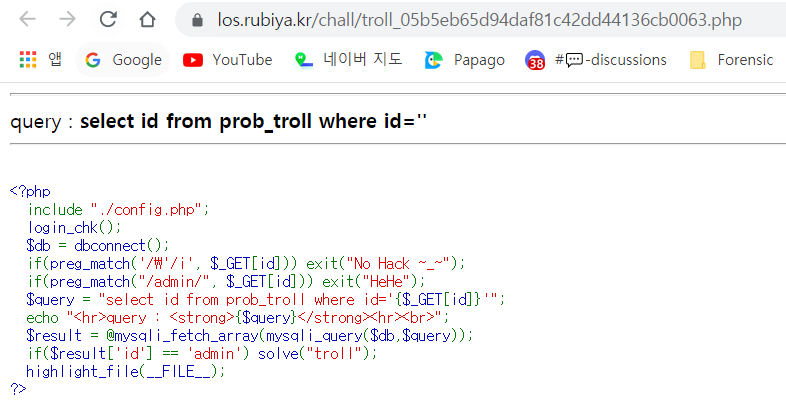

if(preg_match('/\'/i', $_GET[id])) exit("No Hack ~_~");

if(preg_match("/admin/", $_GET[id])) exit("HeHe");

이번 문제는 '와 admin이 필터링 되어있다.

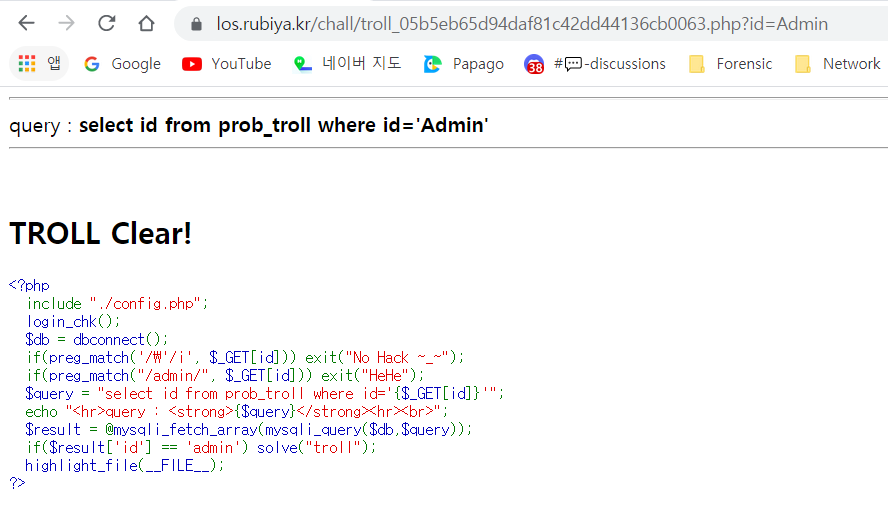

처음에 admin을 hex값으로 넣어보았지만 실패했다...

admin우회기법을 검색해보면 단순문자열필터링 취약점으로 대소문자를 구분하지 않는다.

?id=Admin

반응형

'#WarGame > Lord of SQLInjection' 카테고리의 다른 글

| Lord of SQLInjection 10번 skeleton (0) | 2021.08.07 |

|---|---|

| Lord of SQLInjection 9번 vampire (0) | 2021.08.07 |

| Lord of SQLInjection 7번 orge (0) | 2021.08.07 |

| Lord of SQLInjection 6번 darkelf (0) | 2021.08.06 |

| Lord of SQLInjection 5번 wolfman (0) | 2021.08.06 |