[Puzzle #1 - Ann's Bad AIM]

http://forensicscontest.com/2009/09/25/puzzle-1-anns-bad-aim

Puzzle #1: Ann’s Bad AIM – Network Forensics Puzzle Contest

Anarchy-R-Us, Inc. suspects that one of their employees, Ann Dercover, is really a secret agent working for their competitor. Ann has access to the company’s prize asset, the secret recipe. Security staff are worried that Ann may try to leak the company�

forensicscontest.com

* 시나리오

직원 중 한 명인 Ann이 경쟁 업체를 위해 일하는 비밀 요원이라고 의심한다.

Ann은 회사의 중요자산인 비밀 레시피에 액세스 할 수 있다.

보안 담당자는 Ann이 회사의 비밀 레시피를 유출하려고 할까 걱정하고 있다.

보안 직원은 한동안 Ann의 활동을 모니터링 해 왔지만 지금까지 의심스러운 것을 찾지 못했다.

오늘 예상치 못한 노트북이 회사 무선 네트워크에 잠깐 나타났다.

직원은 건물에 낯선 사람이 없기 때문에 주차장에 누군가 있을 수 있다고 가정했다.

Ann의 컴퓨터 (192.168.1.158 )는 무선 네트워크를 통해 AIM을 보냈다.

그 직후 불량 노트북이 사라졌다.

당신은 법의학 수사관이다. 당신의 임무는 그녀가 무엇을 보냈는지, 그리고 다음을 포함한 증거를 찾아내는 것이다.

* 문제

1. Ann 메신저 대화 상대의 이름은 무엇입니까?

2. 캡처 된 AIM 대화에서 첫 번째 의견은 무엇입니까?

3. Ann이 전송 한 파일의 이름은 무엇입니까?

4. 추출하려는 파일의 매직 넘버는 무엇입니까 (처음 4 바이트)?

5. 파일의 MD5sum은 무엇입니까?

6. 비밀 레시피는 무엇입니까?

* 증거파일 : evidence01.pcap

------------------------------------------------------------------------------------------------>>>

✔문제 풀이✔ (사용 툴 : Wireshark, HxD)

1. Ann 메신저 대화 상대의 이름은 무엇입니까?

- Ann의 ip주소(192.168.1.158)를 찾아보니 64.12.24.50과 SSL패킷을 통신하는 걸 알 수 있다.

- Follow TCP stream으로 해당 패킷의 내용을 확인해보았다. SSL통신은 암호화가 되어 있어 완벽한 문자열을 확인할 수 없지만 와이어 샤크에서 중간 중간 내용을 알 수 있다.

- 첫번째 줄에 Sec558user1이라고 되어 있는 것이 상대방의 메신저 이름이라고 추론할 수 있다.

- 정답 : Sec558user1

2. 캡처 된 IM 대화에서 첫 번째 의견은 무엇입니까?

- [그림2]에서 아이디 다음으로 나온 문자열이 대화의 첫 시작이라는 것을 알 수 있다.

- 정답 : Here's the secret recipe. I just download it from the file server. Just copy to a thumb drive and you're good to go.

3. Ann이 전송 한 파일의 이름은 무엇입니까?

- 중간쯤 보면 recipe.docx라는 문자열이 파일이름인 것을 알 수 있다.

- 정답 : recipe.docx

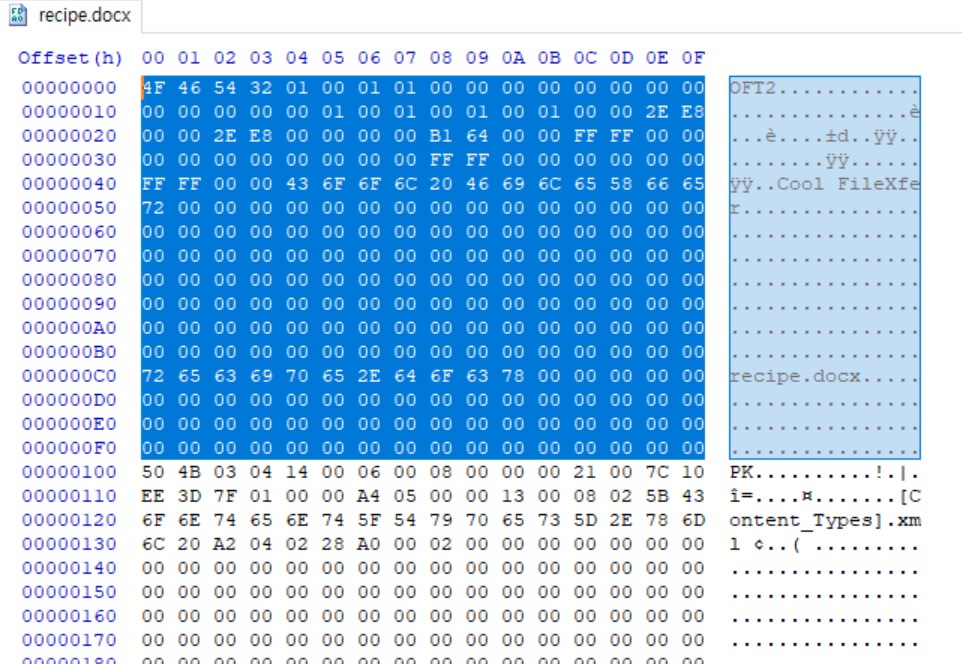

4. 추출하려는 파일의 매직 넘버는 무엇입니까 (처음 4 바이트)?

- tcp contains recipe.docx -> recipe.docx 단어를 포함하는 TCP패킷을 출력한다.

- Follow TCP stream을 보면 PK..을 볼 수 있다.

- PK는 docx 파일의 시그니처 임을 알 수 있다.

- 정답 : 50 4B 03 04

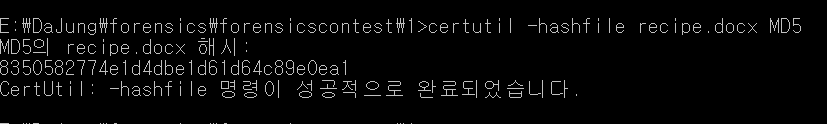

5. 파일의 MD5sum은 무엇입니까?

- Recipe.docx 파일을 추출하기 위해 Follow TCP stream 창의 하단에 Entire conversation 기능을 통해 서버에 응답하는 패킷만 추출하는 192.168.1.158:5190 -> 192.168.1.159:1272를 선택한다.

- 하단에 Show and save data as를 Raw로 선택하고 recipe.docx라고 저장한다.

- HxD에서 recipe.docx파일을 열어 PK앞 부분(불필요한 내용)을 모두 지우고 저장한다.

- cmd에서 certutil -hashfile [filename] [Hashalgorithm] 명령어를 이용하여 MD5를 구한다.

- 정답 : 8350582774e1d4dbe1d61d64c89e0ea1

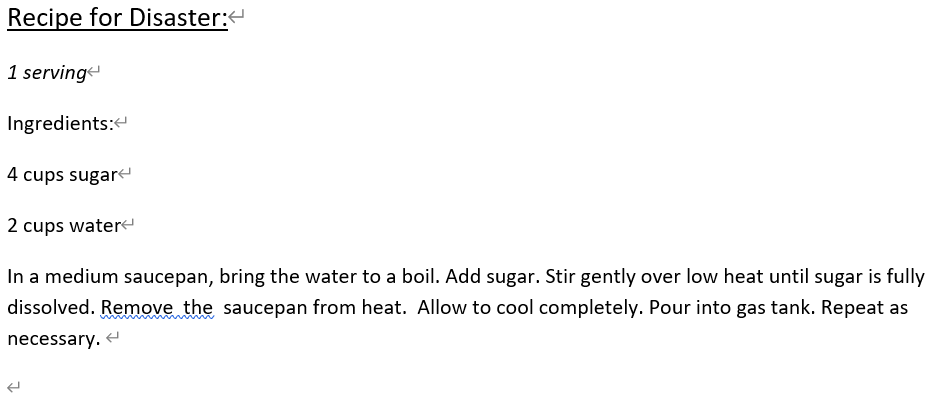

6. 비밀 레시피는 무엇입니까?

- recipe.docx파일을 열어보면 비밀 레시피를 알 수 있다.

'#Network Forensic > LMG puzzle contest' 카테고리의 다른 글

| Network Forensic puzzles contest #4 (0) | 2020.05.10 |

|---|---|

| Network Forensic puzzles contest #3 (0) | 2020.05.10 |

| Network Forensic puzzles contest #2 (0) | 2020.05.10 |