[DigitalForensic] with CTF

www.ctf-d.com

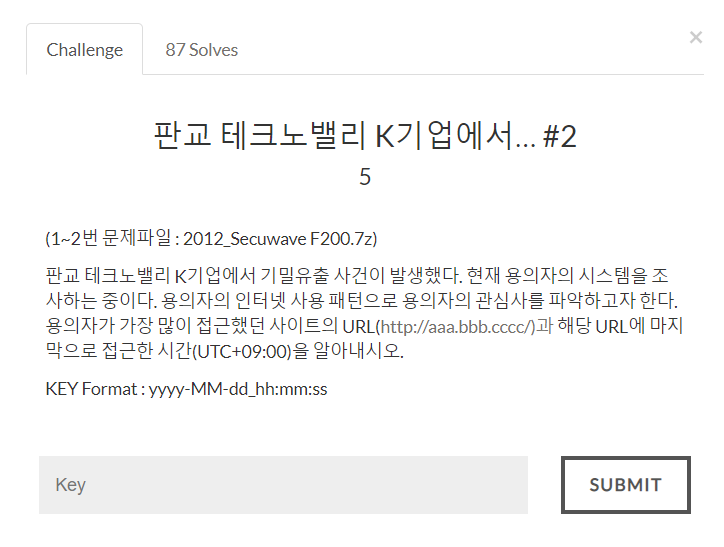

- 사용자가 웹 브라우저를 이용하여 남긴 아티팩트(운영체제나 애플리케이션을 사용하면서 생성되는 흔적)를 분석하는 문제이다.

- 웹 브라우저의 history정보가 담긴 파일을 찾아서 분석하면 된다.

- 압축을 풀면 7ester파일 안에 사진과 같은 폴더가 들어있다.

- Appdata\local\Microsoft안에 보면 Chrome이나 Safari 폴더가 없으므로 Internet Exploror를 사용하는 것 같다.

- Internet Explorer 경로를 표로 정리해 보았다.

|

Internet Explorer |

전체 경로 |

|

History |

%UserProfile%\AppData\Local\Microsoft\Windows\History\History.IE5\index.dat 사용자가 방문한 웹사이트 주소 정보 |

|

Download |

%UserProfile%\AppData\Local\Microsoft\Windows\History\History.IE5\index.dat 사용자가 웹 상에서 받은 파일에 대한 정보 |

|

Cookie |

%UserProfile%AppData\Roaming\Microsoft\Windows\Cookies\index.dat 웹사이트에서 사용자의 HDD에 저장 시켜높은 사용자 데이터 |

|

Cache |

%UserProfile%\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.IE5\index.dat 방문사이트 접속 시 자동으로 주고 받는 정보 |

|

IE V10+ |

%UserProfile%\AppData\Local\Microsoft\Windows\WebCache\WebCacheV01.dat %UserProfile%\AppData\Local\Microsoft\Windows\WebCache\WebCacheV24.dat |

- window7까지는 쿠키나 히스토리 흔적을 index.dat파일로 각각 남겼지만 window 10에서는 WebCacheV24.dat파일에 하나로 통합하여 흔적을 남긴다.

- 웹 브라우저의 아티팩트를 분석하기 위해 IE10Analyzer를 실행한다.

- WebCacheV24.dat파일을 열어서 UTC +9로 설정한다.

- History에서 Access Count중 가장 큰 숫자가 가장 많이 접근한 URL임을 알 수 있다.

- 519가 가장 큰 숫자였고, URL를 살펴보니 www.hanrss.com임을 알 수 있다.

KEY

1번 용의자가 가장 많이 접근했던 사이트 : URL(http://www.hanrss.com/)

2번 해당 URL에 마지막으로 접근한 시간 : 2012-08-30_14:59:49

'#Digital Forensic with CTF > CTF-d_Disk' 카테고리의 다른 글

| CTF-d_Disk #9 Tommy는 프로그램을 작성했습니다. (0) | 2020.11.11 |

|---|---|

| CTF-d_Disk #8 당신의 친구 Bob은 모의해킹 전문가이다. (0) | 2020.11.10 |

| CTF-d_Disk #7 윈도우 작업 관리자에서 우클릭... (0) | 2020.06.15 |

| CTF-d_Disk #6 A회사 보안팀은 내부직원… (0) | 2020.06.15 |

| CTF-d_Disk #1~3 이벤트 예약 웹사이트를 운영하고… (0) | 2020.06.15 |