반응형

출처) ctf.j0n9hyun.xyz/challenges

HackCTF

Do you wanna be a God? If so, Challenge!

ctf.j0n9hyun.xyz

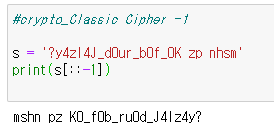

- 압축파일을 풀어보면 txt파일이 들어있다.

- 힌트에 [::-1]라고 되어있으므로 문자열을 거꾸로 뒤집어보았다.

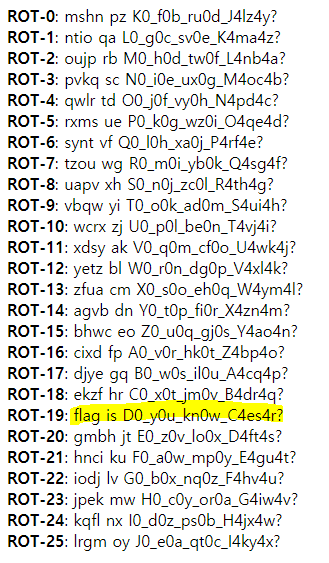

- theblob.org/rot.cgi

- rot13 디코딩 사이트에서 문자열을 입력해 보았다.

- Flag : HackCTF{D0_y0u_kn0w_C4es4r?}

반응형

'#WarGame > HackCTF' 카테고리의 다른 글

| HackCTF _Cryptography #RSA (0) | 2020.09.30 |

|---|---|

| HackCTF _Web #/ (0) | 2020.09.30 |

| HackCTF _Cryptography #Smooth CipherText (0) | 2020.09.29 |

| HackCTF _Cryptography #Great Binary (0) | 2020.09.25 |

| HackCTF _Forensics #Let'S get it ! Boo*4 (0) | 2020.09.25 |