반응형

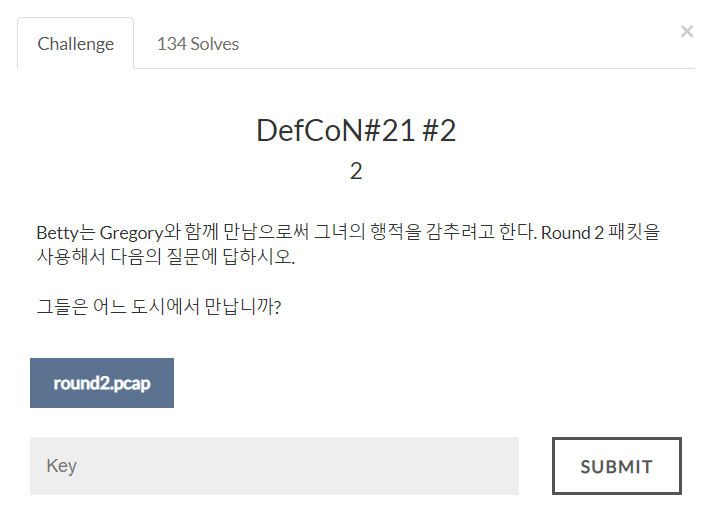

[DigitalForensic] with CTF

ctf-d.com

- 둘의 대화 내용을 카빙했을 것이라 예상하고, NetworkMiner에서 메시지를 확인해보았다.

- 3개의 메세지가 카빙되어 있었다.

- Betty와 Gregory 대화가 있다.

- Betty가 S3cr3tVV34p0n가 패스워드라고 Gregory에게 보냈다.

- 메시지 마지막을 보면 DCC SEND라고 적혀있다.

- DCC SEND : 하나의 프로토콜

- r3nd3zv0us : 파일이름

- 2887582002 : IP

- 1024 : port number

- 819200 : 보낸 파일 크기

- 메뉴 Stactistics-> Conversations에서 아까 포트가 1024라고 했으니 하단에 follow tcp stream으로 확인해보았다.

- 서버에서 보낸 알 수 없는 문자열들로 가득하고, 제일 밑에 클라이언트가 보낸 문자열이 짧게 있다.

- 네트워크 마이너에서 파일크기가 819200이라고 했으니 하단에 알맞은 크기를 선택하고 RAW로 바꾼뒤 test.tc로 저장했다.

- 무료암호화 veracrypt 프로그램으로 확인해보았다.

- https://www.veracrypt.fr/en/Downloads.html

- 아무 디스크를 클릭하고, test.tc파일을 불러와서 mount를 누르면 된다.

- 패스워드는 아까 나온 S3cr3tVV34p0n를 입력하면 된다.

- 파일이 두 개가 나온다.

- 생성된 디스크를 지우고 싶다면 veracrypt에서 해당 디스크를 클릭하고 Dismount all 하면 된다.

- Flag : LAS VEGAS

반응형

'#Digital Forensic with CTF > CTF-d_Network' 카테고리의 다른 글

| CTF-d_Network DefCoN#21 #6 (0) | 2020.11.16 |

|---|---|

| CTF-d_Network DefCoN#21 #5 (0) | 2020.10.21 |

| CTF-d_Network DefCoN#21 #4 (0) | 2020.10.21 |

| CTF-d_Network DefCoN#21 #3 (0) | 2020.10.08 |

| CTF-d_Network DefCoN#21 #1 (0) | 2020.10.08 |