TrollCAT CTF 2021 write up

토요일, 06 2 2021, 04:30 UTC — 토요일, 06 2 2021, 16:30 UTC

| Forensics | Crypto | Steganography | Web | Osint | Misc |

| Forbidden | Deal Breaking | Aliens Message | Nested exploration | Trip to Snapistan | RichOrphan |

| the_sus_agent | Lost In Forest | Change my mind | Trip to Snapistan2 | ||

| Mr_evilpepo_1 | HashCat | CatBite | |||

| Show your Dedication |

[Forsensics]

주어진 trollcats.car 파일을 binwalk 명령어로 확인해보면 bzip2파일이라는 걸 알 수 있다.

파일을 추출해보면 플래그가 있다.

Flag : Trollcat{M0zilla_Archive_maaaarls}

주어진 파일은 sus_agent.pcapng파일이다.

Networkminer로 확인해보면 jpg파일이 두 장 들어있다.

주어진 secret.jpg파일은 HxD로 확인해보니 base64 문자열이 있다.

[base64]

aWhvcGV5b3VkaWRub3R0cmllZHRvYnJ1dGVmb3JjZWl0

==> ihopeyoudidnottriedtobruteforceit

welcome.jpg파일을 steghide 명령어로 숨겨진 파일을 찾아보았다.

아까 base64 디코딩한 문자열이 패스워드이다.

Flag : Trollcat{this_challenge_was_easy_right???}

주어진 파일은 evilpepo.vmem 덤프파일이다.

volatility로 확인하면 될 것 같다.

명령을 입력했다고 하니 cmdscan으로 바로 알아보았다.

Flag : Trolcat{comands_4r3_important}

[Crypto]

Flag : Trollcat{paracetamolforheadache}

TWVyY3VyeVZlbnVzRWFydGhNYXJzSnVwaXRlclNhdHVyblVyYW51c05lcHR1bmU

Base64 디코딩으로 플래그를 확인할 수 있다.

Flag : Trollcat{MercuryVenusEarthMarsJupiterSaturnUranusNeptune}

주어진 파일은 Welcome_To_The_Game.rar

패스워드는 trollcat라고 공지에 나와있다.

압축을 풀어보면 hint.txt파일과 openme.rar파일이 있다.

hint.txt파일에는 아래와 같은 암호가 있다.

----------]<-<---<-------<---------->>>>+[<<<<------------,>++++++++++++++++++,<---,,----,++++++++,---,++++++++++++++,-----,----------,+++++,-,-----,++++++++++++,>+++,<++++,,-,---------,

password : p4sswordisnoth1dden

압축을 풀면 txt파일과 zip파일이 또 들어있다.

txt파일에는 해쉬값에 대해 말하고 있다.

You_are_very_close.txt md5값을 확인해보았다.

unzip으로 압축을 해제하려고 하니 에러가 난다.

unsupported compression method 99 : 지원되지 않는 압축 방법이라고 나온다.

7z를 사용하여 암호가 걸린 압축파일을 풀 수 있다.

7z x -p[password] [filename]

Flag : Trollcat{Ev3ry_f1le_h4s_un1que_h4sh_v4lue}

Flag : Trollcat{HELLOwORLD}

[Steganography]

audacity로 확인해보면 주어진 mp3파일 중간부분에 모스부호가 들린다.

저 부분만 잘라서 morse code decoder사이트에서 확인해보았다.

Morse Code Adaptive Audio Decoder

Notes The decoder will analyse sound coming from the microphone or from an audio file. The spectrogram of the sound is shown in the main graph along with a pink region showing the frequency being analysed. If the volume in the chosen frequency is louder th

morsecode.world

- .-. --- .-.. .-.. -.-. .- - -.-. - ..-. -... .-. --- ..- --. .... - - --- -.-- --- ..- -... -.-- -.-. ... -.-. --- -.. . .-. ... .... ..- -...

Flag : Trollcat{TROLLCATCTFBROUGHTTOYOUBYCSCODERSHUB}

Flag : Trollcat{I_L0v3_Tr011C4t}

파일명이 bitten이라고 되어 있어서 왠지 Stegsolve LSB문제일 것 같았다.

data extract에서 0으로 했더니 별다른게 나오지 않아 7로 해서 확인해보니 맨 첫줄에 플래그가 있었다.

Flag : Trollcat{Tr00ling_C4t}

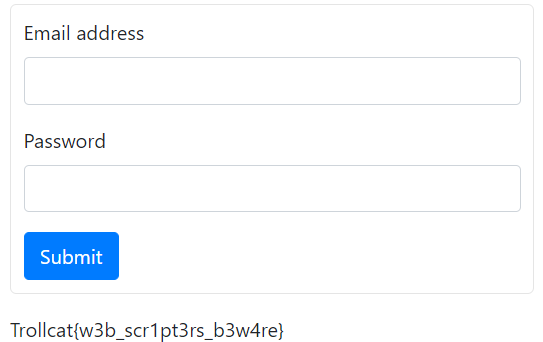

[Web]

로그인을 69이상 하면 된다고 했으니 id값을 68로 주었다.

새로고침해서 확인해보면 제일 하단에 플래그가 있다.

Flag : Trollcat{w3b_scr1pt3rs_b3w4re}

[Osint]

영상에서 주요 건물들을 캡쳐하였다.

문제에서는 snapchat(2)의 건물 팩스번호를 찾고 있다.

알수 있는건 흰색 성처럼 생긴 사진 뿐이다.

구글 이미지 검색을 해보니 아래와 같은 이미지가 바로 나왔다.

jeddah라는 사우디아라비아 도시에 위치해 있다고 한다.

사진정보에는 jeddah mosque라고 나와서 구글어스에 검색해보니 mosque가 꽤 많이 있었지만 항구 근처인 걸로 보아

Al Rahmah mosque인 것 같다.

구글지도에서 주변 타워를 검색해보니 Golden Tower jeddah, saudi arabia

http://www.goldentower.com.sa/e_index.aspx?href=teaser&id=14

www.goldentower.com.sa

Flag : Trollcat{966126061441}

휴지에 적힌 LECONCHE를 검색해보니 le concheur 카페가 나왔다.

Flag : Trollcat{966500771177}

[Misc]

sys:$1$fUX6BPOt$Miyc3UpOzQJqz4s5wFD9l0:14742:0:99999:7:::

sys:x:3:3:sys:/dev:/bin/shRichOrphan.txt에는 위와 같은 shadow파일과 passwd파일 정보가 있었다.

패스워드를 찾는 문제이다.

JohnTheRipper로 쉽게 패스워드를 찾을 수 있었다.

Flag : Trollcat{batman}