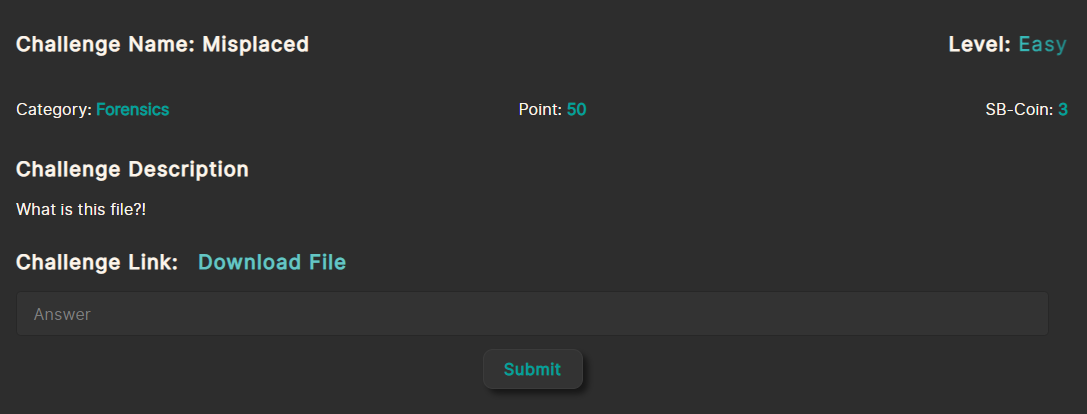

SecureBug CTF 2021 write up

월요일, 15 2 2021, 11:00 UTC — 목요일, 18 2 2021, 11:00 UTC

주어진 파일은 file.what

binwalk -e file.what

zip 파일이 추출되었다.

파일에는 암호가 걸려있었고, HxD에서 패스워드를 찾을 수 있었다.

7z -p[password] [zip file]

압축을 해제 하면 Article1.jpg파일이 나온다.

확장자는 jpg이지만 HxD로 열어보면 헤더가 PK이다.

확장자를 docx로 저장하고 열어보니 플래그가 있었다.

Flag : SBCTF{n1c3_c4rv1n6_w3ll_d0n3}

주어진 파일은 duck.pcapng

와이어샤크에서 export http object list를 확인해보니 mp4파일이 있었다.

Flag : SBCTF{1n53cur3_commun1c471on}

주어진 파일은 Splited Flag.bmp

HxD에서 확인해보니 확장자는 png파일이다.

하지만 헤더 시그니처가 소문자로 되어있다. 그리고 IHDR이 없었다..

헤더를 89 50 4E 47 0D 0A 1A 0A로 바꾸었고, SB적힌 자리에 IHDR를 넣어주었다.

하지만 이미지는 나오지 않았다. 푸터 시그니처를 검색해 보니 두 개가 존재했다.

파일을 두개로 나누어 저장했다.

밑에 있던 png 헤더 시그니처를 대문자로 바꾸고 IHDR값을 넣어 저장해보니 이미지가 정상적으로 나왔다.

첫번째 png에서 이미지 가로 크기 영역인 0x10~0x03까지 값이 두번째 png와 틀린 것을 확인할 수 있다.

즉, 첫번째 png에는 이미지 세로크기가 가로에 들어있어 값이 앞당겨진 것이다.

첫번째 png의 크기를 두번째 png크기랑 똑같이 맞추어 주었다.

Flag : SBCTF{!-l0v3-d1g1t@l_f0r3n}