반응형

[DigitalForensic] with CTF

www.ctf-d.com

- 주어진 압축파일을 풀어보면 리눅스 형태의 폴더들이 있다.

- 그중에서 etc폴더 안에 보면 passwd와 shadow파일이 보인다.

/etc/passwd

root : x : 0 : 0 : root : /root : /bin/bash

① ② ③ ④ ⑤ ⑥ ⑦

① 사용자 계정

② 사용자 패스워드(/etc/shadow 파일에 암호화되어 들어있다.)

③ 사용자 UID 계정 (root는 0)

④ 사용자 GID 계정 (root는 0)

⑤ 사용자 계정 정보

⑥ 사용자 계정 홈 디렉터리

⑦ 사용자 계정 기본 쉘

/etc/shadow

root : $6$PBY4XOYn$ : 16816 : 0 : 99999 : 7 : : :

① ② ③ ④ ⑤ ⑥ ⑦ ⑧ ⑨

① 사용자 계정

② 암호화된 패스워드( *는 막혀있는 계정이다.)

③ 패스워드 최종 수정일

④ 패스워드 변경 전 최소사용시간 (0으로 지정하면 언제든지 변경 가능)

⑤ 패스워드 변경 전 최대사용기간 (99999오랫동안 패스워드를 바꾸지 않았다는 것)

⑥ 패스워드 사용 만료일 전 경고메시지 제공기간

⑦ 패스워드 만료 경고기간

⑧ 계정 만료 기간

⑨ 예약필드

- 문제에서 바보같은 사용자를 찾으라고 했다.

- 아마도 패스워드가 쉽게 풀리는 사람을 찾는 것 같다.

- Linux Password Cracking 문제로 John the Ripper를 사용하였다.

- unshadow명령어로 passwd파일과 shadow파일을 합칠 수 있다.

- unshadow passwd shadow > crack.db

- 난 db파일로 저장했다. txt파일로 저장해도 상관은 없다.

- crack.db파일을 보면 /etc/passwd와 /etc/shadow파일이 합쳐진 것을 볼 수 있다.

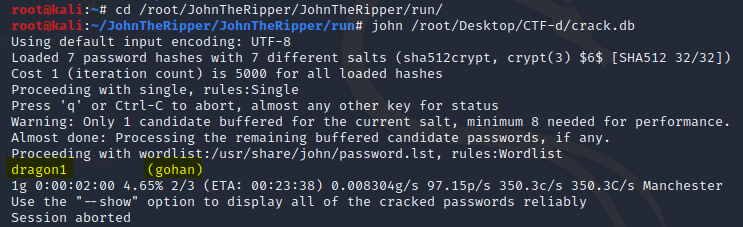

- john the ripper 설치 경로에 가서 패스워드를 알아내면 된다.

- john [unshadow로 저장한 파일명]

- 몇 초 후, 7가지의 패스워드 해시 중 한 개가 나왔다.

- dragon1은 패스워드이고, gohan은 사용자 계정명이다.

-

(문제에서는 바보같은 사용자를 찾으라고 했지만 패스워드가 답이였다.....)

- Flag : dragon1

반응형

'#Digital Forensic with CTF > CTF-d_Disk' 카테고리의 다른 글

| CTF-d_Disk #10 저희는 디스크 이미지를 찾았습니다. (0) | 2020.11.11 |

|---|---|

| CTF-d_Disk #9 Tommy는 프로그램을 작성했습니다. (0) | 2020.11.11 |

| CTF-d_Disk #7 윈도우 작업 관리자에서 우클릭... (0) | 2020.06.15 |

| CTF-d_Disk #6 A회사 보안팀은 내부직원… (0) | 2020.06.15 |

| CTF-d_Disk #4~5 판교 테크노밸리 K기업에서… (0) | 2020.06.15 |