반응형

[DigitalForensic] with CTF

www.ctf-d.com

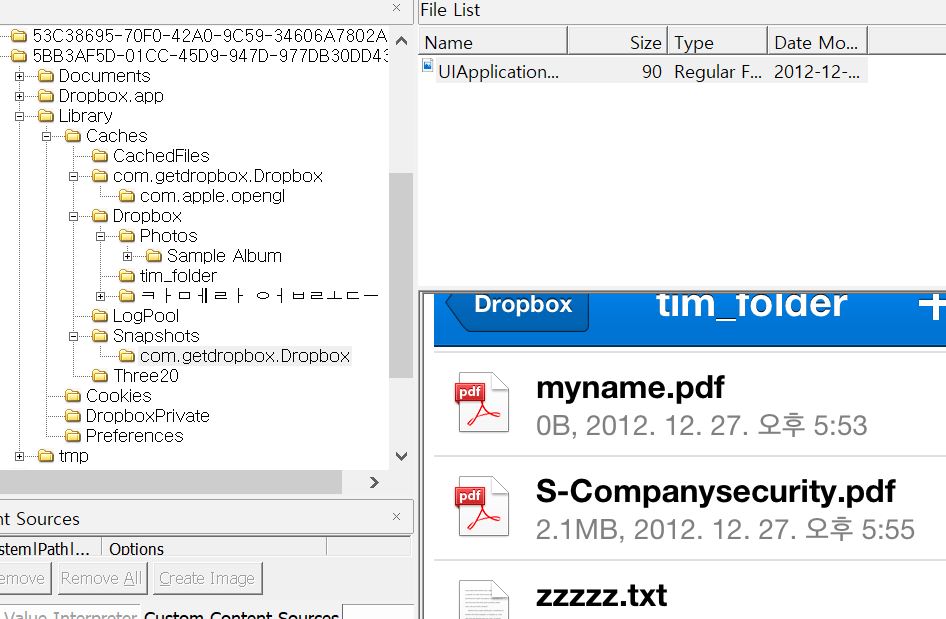

- 주어진 evidence.001파일을 FTKImager열어보았다.

- NTFS 파일시스템 안에 이상한 문자열로 적힌 10개의 폴더가 있다.

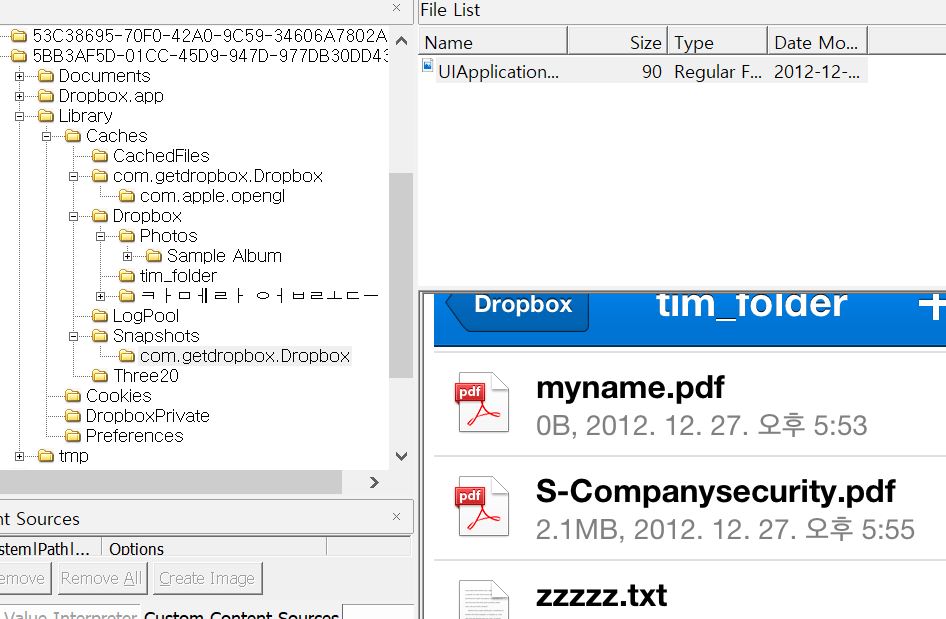

- 하나씩 열어 확인해 보니 5BB3AF5D~폴더->Libary->Caches->Snapshots->com.getdropbox.Dropbox에 tim-folder가 적힌 pdf 캡쳐사진이 있다.

- 왼쪽 메뉴에서 Caches를 우클릭하여 Export file(파일 추출)하였다.

- SQLite에서 Caches폴더안에 cache.db파일 실행해보았다.

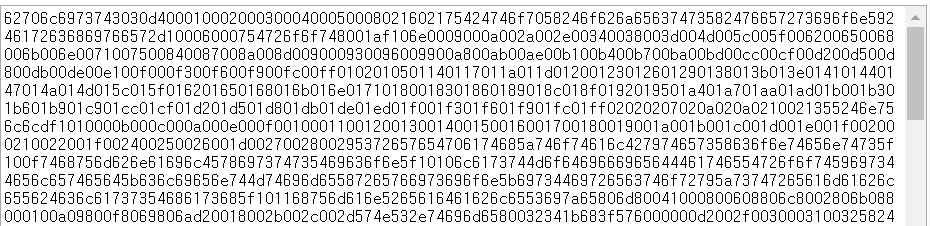

- 데이터 보기에서 테이블을 data_cache로 클릭하고 아까 pdf의 캡쳐사진에서 tim_folder의 데이터를 클릭해보았다.

- 우측에 xml파일로 Base64로 인코딩된 내용을 확인할 수 있다.

- 인코딩 된 부분만 Base64 디코딩 한 후 Hex로 인코딩하여 Hex에디터로 열어보니 헤더에 bplist라고 적혀있었다.

- 디코딩 참고) https://ostermiller.org/calc/encode.html

- tim_folder.plist 파일로 저장하고 plist Editor로 실행하였다.

- Ns.time 밑에 9자리 숫자가 두 개 적혀있고, Ns.string 밑에는 tim_folder/ s-Companysecurity.pdf파일이 적혀있다.

- 맨 밑에 2.1MB로 크기를 추측할 수 있다.

- pslist파일로 알 수 있는 건 여기까지 인 것 같다. 다시 FTK Image로 돌아가서 다른 걸 살펴보았다.

- pdf캡쳐 사진인 Dropbox폴더 안에 있었으므로 앱인 것을 알 수 있다.

- Document폴더 안의 Drobox.sqlite파일을 Export한다.

"드롭박스는 마이크로소프트 윈도우, 애플, macOS, 리눅스 컴퓨터용 컴퓨터 앱을 보유하고 있으며, iOS, 안드로이드, 윈도우 폰 스마트폰과 태블릿용 모바일 앱도 있다."

https://ko.wikipedia.org/wiki/%EB%93%9C%EB%A1%AD%EB%B0%95%EC%8A%A4

드롭박스 - 위키백과, 우리 모두의 백과사전

위키백과, 우리 모두의 백과사전. 드롭박스(영어: Dropbox 드롭복스[*])는 Dropbox, Inc.가 제공하는, 파일 동기화와 클라우드 컴퓨팅을 이용한 웹 기반의 파일 공유 서비스이다. 2007년 MIT의 졸업자인 ��

ko.wikipedia.org

- SQLite에서 열어보면 ZMODIFIEDDATE에 아까 본 숫자가 적혀 있다.

- Ns.time 중 큰 숫자는 업로드 시간임을 알 수 있고, 아까 본 두 번째 Ns,time이 수정시간임을 추측할 수 있다.

- Dcode 프로그램을 이용하여 UTC+9:00 시간을 확인할 수 있다.

KEY

2012/12/27&17:55:54_2012/05/01&17:46:38_S-Companysecurity.pdf_2.1MB

반응형

'#Digital Forensic with CTF > CTF-d_Disk' 카테고리의 다른 글

| CTF-d_Disk #9 Tommy는 프로그램을 작성했습니다. (0) | 2020.11.11 |

|---|---|

| CTF-d_Disk #8 당신의 친구 Bob은 모의해킹 전문가이다. (0) | 2020.11.10 |

| CTF-d_Disk #7 윈도우 작업 관리자에서 우클릭... (0) | 2020.06.15 |

| CTF-d_Disk #4~5 판교 테크노밸리 K기업에서… (0) | 2020.06.15 |

| CTF-d_Disk #1~3 이벤트 예약 웹사이트를 운영하고… (0) | 2020.06.15 |