금요일, 04 12월 2020, 12:30 UTC — 토요일, 05 12월 2020, 12:30 UTC

| [Web] | [Reverse] | [Forensics] | [Steganography] | [Crypto] | [Misc] |

| -Biscuits | -Just-Run-It! | -Shark on Wire | -Invisible | -3,2,1..Go | |

| -Machine | -Damez | -Hidd3n | -Easy Encoding | -Woooww | |

| -AuthEN | -Not That Easy | -Secret | -Ancient Warfar | ||

| -Extract M3 | -Rail Mail | ||||

| -SimpleRSA |

[Web]

문제 제목이 biscuits인 걸로 보아 쿠키에서 플래그를 찾으면 될 것 같다.

역시나 쿠키에 플래그 형태가 보인다.

중간에 %7B, %26 %7D가 좀 이상하다.

url unicode를 확인해 보면 답을 알 수 있다.

Flag : shaktictf{c00k13s_m4k3_phr3n0l0gy&m3sm3r15m_3asy}

제목이 machine이여서 robots.txt문제인가 생각했는데 맞았다.

Disallow에 url 경로가 있다.

Flag : shaktictf{7h3_3nch4n7r355_0f_Nu3b3r}

로그인하는 문제인가 했는데 아니였다.

페이지 소스에 눈에 띄는 숫자들이 보인다.

115, 104, 97, 107, 116, 105, 99, 116, 102, 123, 98, 51, 121, 48, 110, 100, 95, 112, 117, 114, 51, 95, 99, 52, 108, 99, 117, 108, 97, 116, 105, 48, 110, 115, 125

10진수를 ascii로 변환해보니 플래그가 나왔다.

Flag : shaktictf{b3y0nd_pur3_c4lculati0ns}

[Reverse]

chmod로 권한을 바꾸니 바로 플래그가 나왔다.

Flag : shaktictf{and_that's_how_you_run_a_linux_binary!}

실행을 해보면 에러가 나온다.

strings명령어로 확인해보니 플래그가 나왔다.

Flag : shaktictf{k33p_th3_gam3_g0ing_gurl!}

[Forensics]

주어진 pcapng파일을 wireshark에서 확인해보면 DNS와 TCP 프로토콜이 존재한다.

Follow TCP Stream을 해보니 메시지와 함께 플래그를 찾을 수 있었다.

Flag : shaktictf{wir3sh4rk_i5_ju5t_aw3s0m3}

TCP 패킷에서 png 시그니처를 발견했다.

raw로 변경후 확장자를 png로 저장했다.

png는 qrcode였고, zxing.org/w/decode.jspx에서 스캔해보니 플래그가 나왔다.

Flag : shaktictf{sh3_w4s_h0n0r3d_by_3lectr0nic_fr0nti3r_f0und4ti0n}

TCP 패킷에서 jpg 시그니처를 발견하여 저장했지만 HxD에서 확인해보니 footer가 존재하지 않았다.

length가 1065인 패킷들을 확인해 보면 첫번째 패킷인 jpg 뒤로 문자열들이 쭉 이어진다.

20개 정도의 패킷 문자열들을 합쳐서 보면 정상적인 jpg가 된다.

HxD에서 jpg를 확인해보면 중간에 PK시그니처가 보인다.

zip파일을 따로 추출해보았다. 하지만 손상된 파일이라고 나온다. 역시 footer가 존재하지 않는다.

wireshark에서 50 4b 05 06을 찾아보았다.

길이가 1049인 패킷에서 발견할 수 있었다.

아까 추출한 파일에서 Hex값을 추가했다.

.... zip파일에 password가 걸려있다............;;

fcrakzip으로 pw를 쉽게 찾을 수 있었다.

pw=MYpassWORD

pdf파일을 열어보면 Nothing here :( 라고 적혀있지만 드래그해서 보면 밑에 4줄 정도 문자열이 있다.

메모장에서 확인해보니 플래그가 있었다.

Flag : shaktictf{h0p3_y0u_ar3_enj0ying_thi5}

주어진 zip파일 압축을 풀어보면 file.zip파일이 나온다.

시그니처는 PK이지만 header가 좀 이상하다.

50 4B 03 04로 바꾸어 저장해보니 pw가 걸려있다.

Password:h4ckTh35t3R30tyP35 (주어진 파일 challenge.zip파일 footer 뒤에 적혀있다.)

형태는 base64로 인코딩 된 것 같은데 디코딩이 되지 않는다....

base32도 안되는데 85도 안되고 base형태 문자열이 아닌가...

[Steganography]

주어진 파일은 jpg와 txt파일이다.

txt파일을 HxD에서 보면 공백과 점들로 되어있다.

txt파일을 열어보니 보이기에는 Nothing here:( 만 보이지만 드래그를 해보면 문자열이 있다는 걸 알 수 있다.

공백문자를 찾아주는 프로그램이 있다.

모스부호가 나왔다.

Flag : shaktictf{AM1V1SIBL3N0W}

주어진 파일은 귀여운 피카츄 이미지이다.

HxD에서 확인해 보니 base64 인코딩된 문자열이 있다.

passphrase=jus5tfindm3

passphrase로 보아 steghide로 찾는 것 같다.

Flag : shaktictf{G00d!_b3st_0f_luck_f0r_th3_n3xt_chall3nge}

wav파일 시그니처는 52 49 46 46이다.

알맞게 고친 후 wav파일을 실행해보았다.

빨리감기하는 소리가 난다.Audacity에서 음원을 좌우로 뒤집기를 한 후 속도를 줄여보았다.알파벳과 숫자를 말해준다.

shedbicbf{bh15_w45_4n_e4s5_ch4ll3ng3} (맞게 들은 건지 모르겠다....)

플래그 형태가 되려면e->a

d->k

b->t

shaktictf{th15_w45_4n_a4s5_ch4ll3ng3} (a4s5가 이상하다... 형태가 easy인 것 같다.)

Flag : shaktictf{th15_w45_4n_e4sy_ch4ll3ng3}

[Crypto]

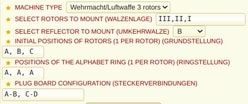

주어진파일이 많이 흐리지만 wehrmacht machine type cipher를 검색해보면 Enigma가 나온다.

Enigma는 회전판을 기반으로 만들어진 휴대용 전기기계식 암호 장비라고 한다.

주어진 이미지처럼 설정을 하고 복호화를 하면 플래그가 나온다.

Flag : shaktictf{you_have_cracked_the_enigma_genius}

주어진 문자열을 아핀 복호화를 하면 플래그가 나온다.

Flag : shaktictf{old3r_1s_n0t_alw4ys_th3_b3tt3r!}

binary를 ascii코드로 변환해보니 base64 인코딩된 문자열이 나왔다.

base64 디코딩을 하면 hex값이 나온다.

Flag : shaktictf{W4rmUP_Ch4ll3ng3}

구글에 rail cipher라고 검색해보니 rail fence cipher가 나왔다. (지그재그 암호라고도 불린다.)

www.boxentriq.com/code-breaking/rail-fence-cipher

주어진 txt파일 내용이다.

Ciphertext: aAknhk{w_319stf333o!itsmpG}c0_

Key + Offset = 11

Rails와 Offset 합이 11이니까 5,6 또는 6,5 일 것이다.

Flag : shaktictf{Aw3s0m3_k33p_Go1ng!}

Here's a simple RSA challenge for you.

n = 6823097956559906304718047559434503772935670794168872682087986860491266565197938988585578012131795379682740793915178580560097648572207445450501957620442660379247761L

e = 65537

c = 484661494807973176484841550022162356056969394230726278907827156279573785417739620605749085238379352332325669223692676583758711843467179784519220209212809010990483

n을 소인수분해를 해보면 p와 q가 나온다.

from Crypto.Util.number import inverse

p = 724804277

q = 9413710946631053481929229233058876904137902588796220199578081215560027062585806165966619995720300336586922201502376869335302844207978432570013597781850093

e = 65537

c = 484661494807973176484841550022162356056969394230726278907827156279573785417739620605749085238379352332325669223692676583758711843467179784519220209212809010990483

n=6823097956559906304718047559434503772935670794168872682087986860491266565197938988585578012131795379682740793915178580560097648572207445450501957620442660379247761

phi=(p-1)*(q-1)

d=inverse(e,phi)

m=hex(pow(c,d,n))

print(m)

Flag : shaktictf{Gr3a7-g01ng-g1rl-Y4yyy!!}

[Misc]

🥳💀😇😜💩😩😫😺😎🤑😞🤯😭😕😿😽🤢👹😱😠😏😛😧🖐🤧🤑😴😨🤭😕💀😹🥳👿🤒😬😭😕😿🤏🤧💩😷🤘🥱🙄🤞👆😟😮

힌트에 파이썬으로 풀라고 적혀있었다.

.............. 모르겠다... very easy인데.. ㅠㅠ

주어진 음원 파일을 들어보면 중간에 버튼음 소리도 나고 모스부호도 나온다.

음... 이게 답이 아닌 줄 알고 여기저기 다 쑤셔 봤지만 그냥 저게 답이였다.

Flag : shaktictf{LOLM0RS3I5FUNN}

'#CTF 2020' 카테고리의 다른 글

| BSides Algiers 2021 Quals write up (0) | 2020.12.21 |

|---|---|

| Shakti CTF 2020 write up(2) (0) | 2020.12.16 |

| JISCTF 2020 write up SQUARE_qrcode (0) | 2020.11.23 |

| JISCTF 2020 write up (0) | 2020.11.22 |

| Sunshine CTF 2020 (0) | 2020.11.11 |