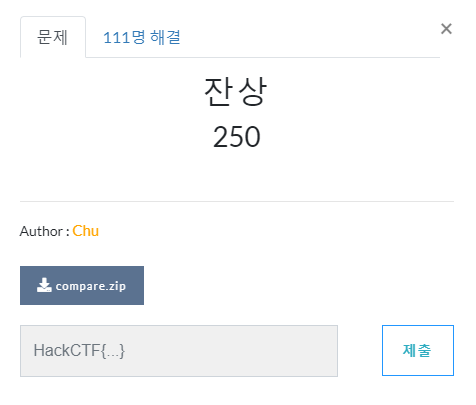

반응형

출처) ctf.j0n9hyun.xyz/challenges

HackCTF

Do you wanna be a God? If so, Challenge!

ctf.j0n9hyun.xyz

- 주어진 zip파일을 다운 받아 압축을 풀어보았다.

- 두장의 jpeg파일이 있다.

- 보기에는 같은 사진이지만 압축파일명이 compare였으니 두 사진을 비교하는 것 같다.

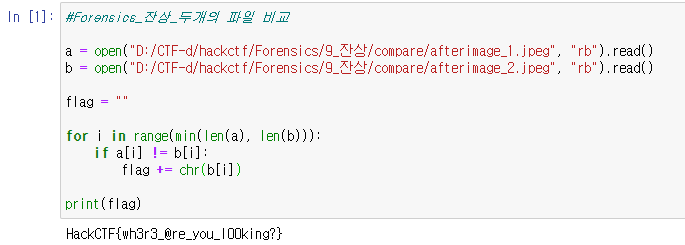

a = open("D:/CTF-d/hackctf/Forensics/9_잔상/compare/afterimage_1.jpeg", "rb").read()

b = open("D:/CTF-d/hackctf/Forensics/9_잔상/compare/afterimage_2.jpeg", "rb").read()

flag = ""

for i in range(min(len(a), len(b))):

if a[i] != b[i]:

flag += chr(b[i])

print(flag)

- for문을 이용하여 두 사진의 문자열을 비교하여 다르면 flag에 찍히도록 구현했다.

- Flag : HackCTF{wh3r3_@re_you_l00king?}

반응형

'#WarGame > HackCTF' 카테고리의 다른 글

| HackCTF _Cryptography #Great Binary (0) | 2020.09.25 |

|---|---|

| HackCTF _Forensics #Let'S get it ! Boo*4 (0) | 2020.09.25 |

| HackCTF _Forensics #Terrorist (0) | 2020.09.25 |

| HackCTF _Forensics #Magic PNG (0) | 2020.09.25 |

| HackCTF _Forensics #나는 해귀다 (0) | 2020.09.24 |