반응형

출처) ctf.j0n9hyun.xyz/challenges

HackCTF

Do you wanna be a God? If so, Challenge!

ctf.j0n9hyun.xyz

- 주어진 bmp파일을 열어보았다.

- HxD에는 별 다른 문자를 발견하지 못했다.

- bmp파일인걸로 보아 픽셀의 LSB를 이용한 문제인 것 같다.

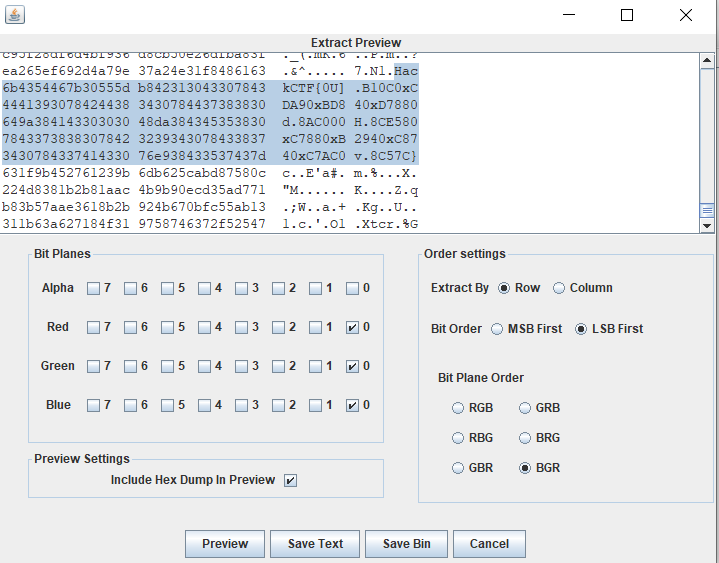

- Stegsolve는 bmp형식 파일에서 LSB 등 여러가지 편리한 기능을 제공해준다.

- Stegsolve.jar에서 메뉴 Analyse-> Data Extract를 눌러 텍스트를 확인해보았다.

- 옵션에서 LSB와 BGR을 선택하고 Preview를 누르면 텍스트가 나온다.

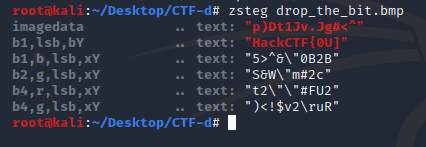

- 다른방법으로는 칼리리눅스에서 zsteg명령어를 사용하는 것이다.

- zsteg는 png 및 bmp 파일에서 숨겨진 데이터를 감지 할 수있는 도구이다.

- gem install zsteg로 설치한 다음 zsteg '파일명'을 입력하면 아래와 같이 나온다.

- 두번째 줄을 보면 HackCTF{0U]"를 볼 수 있다.

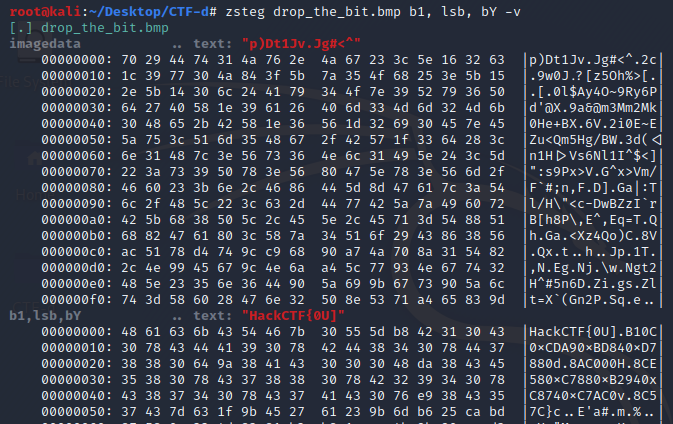

- -v는 Run verbosely (can be used multiple times)로 상세하게 실행하는 옵션이다.

- 만약 text가 아니라 file이 숨겨져 있다면 -E 옵션으로 파일을 추출할 수도 있다.

- ex) zsteg '파일명' -E 해당 항목 > 저장할 파일명

- 여기까지 Stegsolve로 한 것과 같은 결과이다.

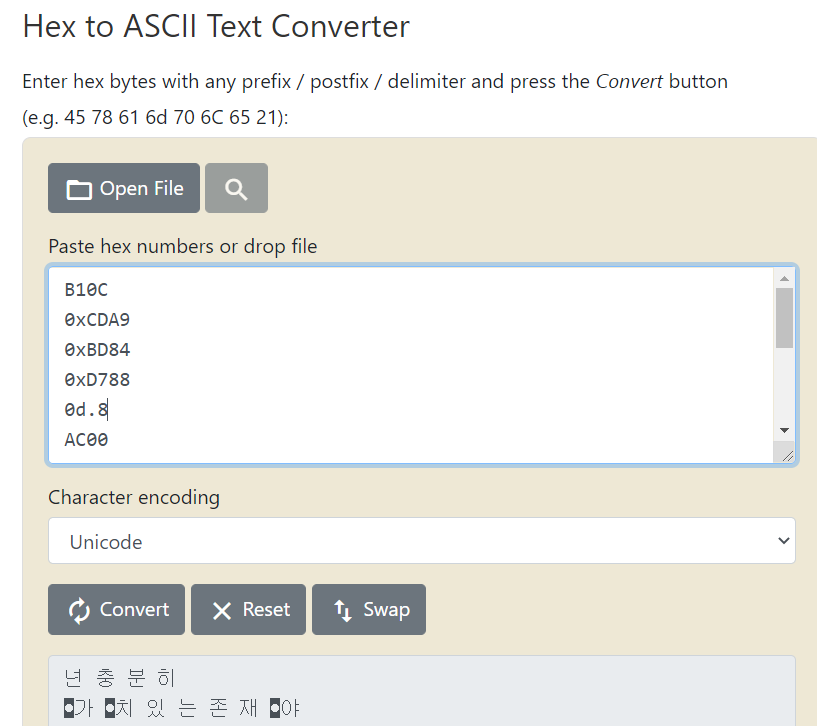

- HackCTF{0u]뒤를 보면 }안까지 헥스값처럼 생긴 문자열이 있다.

- 4자리씩 나누면 될 것 같다.

B10C

0xCDA9

0xBD84

0xD788

0d.8

AC00

0H.8

CE58

0xC788

0xB294

0xC874

0xC7AC

0v.8

C57C

- www.rapidtables.com/convert/number/hex-to-ascii.html 에서 문자열을 넣고 확인해 보았다.

- 중간에 0d.8이나 0H.8, 0v.8, 그리고 0x를 지우고 문자 4개씩 나열해서 출력하면 더 정확한 플래그가 나온다.

- Flag : HackCTF{넌충분히가치있는존재야}

-

여기까지 HackCTF에서 Forensics문제는 다 풀었다.

반응형

'#WarGame > HackCTF' 카테고리의 다른 글

| HackCTF _Cryptography #Smooth CipherText (0) | 2020.09.29 |

|---|---|

| HackCTF _Cryptography #Great Binary (0) | 2020.09.25 |

| HackCTF _Forensics #잔상 (0) | 2020.09.25 |

| HackCTF _Forensics #Terrorist (0) | 2020.09.25 |

| HackCTF _Forensics #Magic PNG (0) | 2020.09.25 |