화요일, 26 1 2021, 00:00 UTC — 수요일, 27 1 2021, 00:00 UTC

| Reversing | Forensics |

| Warm-up | Peace |

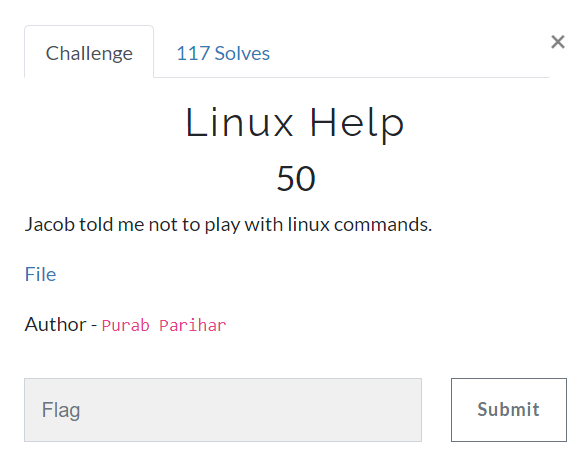

| Unchallenging | Linux Help |

| Key2success | Suspicipus Riddle |

| Thirsty Crow | Hash Riddle |

| Vault | Source Riddle |

| Anarchy Riddle | |

| Found by SS... |

[Reversing]

strings 명령어로 쉽게 플래그를 찾을 수 있었다.

Flag : shadowCTF{steppingstone}

위와 같은 방식으로 플래그를 찾을 수 있었다.

Flag : shadowCTF{Ar@b1an_night5}

위와 같은 방식으로 하면 플래그를 찾을 수 있다. 문단 뒤에 H를 빼면 플래그가 된다.

Flag : shadowCTF{Never_stop_learning}

strings로 확인해보면 플래그 형식만 나와있다.

ltrace 명령어로 확인해보았다.

ltrace는 공유 라이브러리 함수 호출을 추적해 화면에 표시해 준다.

- sudo apt-get install ltrace

- ltrace [filename]

입력하는 곳에서 멈췄다. crow로 입력해보았다.

crow와 thirty_six와 같은지 비교한다. 아마도 입력값이 thirty_six인 것 같다.

crow.out을 실행시켜 thirty_six라고 입력해보았다.

Flag : shadowCTF{Thirty_5ix_r0cksin_the_p0t}

flag가 적혀있지만 실패라고 나와있다.

이것도 ltrace로 확인해보았다.

password를 shadow로 입력해보았다.

hackers_access문자열이 나왔다.

Flag : shadowCTF{sh@d0w_reversing_rul3s}

[Forensic]

nner peaϲe (οr peace of mind) refers to a state of being mentally and spіritually at peace,

wіth enоugh knowledge

and understandіng to keep oneself strοng іn the faϲe οf stress.

Beіng "at peaϲe" is considered by many to be healthy and the opposite of being stressed or anxious.

Peace of mind is generally associated with bliss and happiness.

주어진 Attachment.txt 파일을 열어보니 띄어쓰기가 살짝 이상한 문자열이 있다.

구글에 검색해보니 twitter secret message였다.

twitter message decorder 사이트에서 플래그를 확인할 수 있었다.

Tweet Your Secret Message!

Tweet your secret message! Hide secret messages in your tweets (or any text) with steg-of-the-dump.js.

injecti0n.github.io

Flag : shadowctf{tw113r_h4s-l0t_0f_s3r3ts}

주어진 파일은 image-analysis.png파일이다.

Hex값 푸터 뒤에 플래그가 적혀있었다.

Flag : shadowCTF{1_t01d_y0u}

주어진 파일은 820MB의 raw파일이다.

volatility -f shadow.raw --profile=Win7SP1x64 pstree로 프로세스들의 pid를 확인해보았다.

문제제목과 같은 riddle.exe를 발견했다.

Flag : ShadowCtf{2816}

위의 Suspicious Riddle 문제를 이어서 푸는문제이다.

아까 찾은 riddle.exe파일을 procdump 플러그인으로 프로세스 실행 파일을 추출할 수 있다.

virustotal에서 MD5 hash 값을 찾았다.

Flag : ShadowCtf{b4ef3e812db14a363f51efa379729715}

실행파일이 어떻게 들어왔는지 경로를 찾는 것 같다.

iehistory 플러그인으로 웹 사용 기록을 확인해보았다.

Flag : ShadowCtf{y0u_f0und-th3-s0urc3}

위에서 추출했던 riddle.exe파일을 strings명령어로 확인해본 결과 meta_dense.png가 적혀있었다.

filescan 플러그인으로 png파일을 찾아보았다.

dumpfiles 플러그인으로 png파일을 추출해보았다.

확장자가 dat으로 되어있어 png로 바꾸어주니 이미지가 나왔다.

가운데를 누가 휘저어 놓은 것 같다.

Gimp 프로그램에서 메뉴-> Filters -> Distorts -> Whirl and Pinch 기능으로 플래그를 찾을 수 있었다.

Flag : ShadowCtf{P3nult1m4t3_R1ddl3_S0lv3d}

Think outside the box and get the flag.......?

바로 이전 문제에서 플래그 이미지 하단에 사이트 주소를 남겨주었다.

해당 사이트에 들어가보면 이러한 단서가 있다.

RuhVGNVoiWE..............???

디코딩이 되지 않는다..; 도대체 뭘까..................????

주어진 파일은 download.png 파일이다.

문제에서 nector가 이상해서 구글에 검색해보니 nectar가 나오면서 주어진 동일한 이미지가 나왔다.

온도와 색상을 조절할 수있는 인공 꽃이라는 말에 stegsolve로 확인해보았다.

Data extract에서 rgb 값을 0으로 두고 확인해보니 플래그를 발견했다.

Flag : ShadowCTF{Nect0r_tm}

'#CTF 2021' 카테고리의 다른 글

| Tenable CTF 2021 write up (0) | 2021.02.23 |

|---|---|

| SecureBug CTF 2021 write up (0) | 2021.02.19 |

| TrollCAT CTF 2021 write up(2) (0) | 2021.02.07 |

| TrollCAT CTF 2021 write up (0) | 2021.02.07 |

| Shadow CTF 2021 Write up (2) (0) | 2021.01.28 |