[Crypto] - RSA

ct= 15927954374690152068700390298074593196253864077169207071831999310211243220084198633824761313226756137217716813832139827281860280786151119392571330914043785795154126460993477079312886238477507766509831010644388998659565303441719615131661670116956449101956505931748018171190878765731317846254607404813297135537090043417404895660853320127812799010027005785901634939020872408881201149711968120809368691413105318444873712717786940780346214959475833457688794871749017822337860503424073668090333543027469770960756536095503271163592383252371337847620140632398753943463160733918860277382675572411402618882039992721158705125550

e= 65537

n= 25368447768323504911600571988774494107818159082103458909402378375896888147122503938518591402940401613482043710928629612450119548224453500663121617535722112844472859040198762641907836363229969155712075958868854330020410559684508712810222293531147857306199021834554435068975911739307607540505629883798642466233546635096780559373979170475222394473493457660803818950607714830510840577490628849303933022437114380092662378432401109413796410640006146844170094240232072224662551989418393330140325743682017287713705780111627575953826016488999945470058220771848171583260999599619753854835899967952821690531655365651736970047327

(p-q)= 13850705243110859039354321081017038361100285164728565071420492338985283998938739255457649493117185659009054998475484599174052182163568940357425209817392780314915968465598416149706099257132486744034100104272832634714470968608095808094711578599330447351992808756520378741868674695777659183569180981300608614286

ct값이 엄청 크고 n값이 소인수분해가 되지 않음. p-q값이 존재.

x=p-q

n=pq

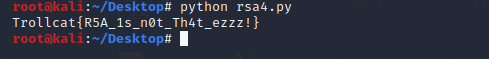

from Crypto.Util.number import inverse

import gmpy2

ct= 15927954374690152068700390298074593196253864077169207071831999310211243220084198633824761313226756137217716813832139827281860280786151119392571330914043785795154126460993477079312886238477507766509831010644388998659565303441719615131661670116956449101956505931748018171190878765731317846254607404813297135537090043417404895660853320127812799010027005785901634939020872408881201149711968120809368691413105318444873712717786940780346214959475833457688794871749017822337860503424073668090333543027469770960756536095503271163592383252371337847620140632398753943463160733918860277382675572411402618882039992721158705125550

e= 65537

n= 25368447768323504911600571988774494107818159082103458909402378375896888147122503938518591402940401613482043710928629612450119548224453500663121617535722112844472859040198762641907836363229969155712075958868854330020410559684508712810222293531147857306199021834554435068975911739307607540505629883798642466233546635096780559373979170475222394473493457660803818950607714830510840577490628849303933022437114380092662378432401109413796410640006146844170094240232072224662551989418393330140325743682017287713705780111627575953826016488999945470058220771848171583260999599619753854835899967952821690531655365651736970047327

x= 13850705243110859039354321081017038361100285164728565071420492338985283998938739255457649493117185659009054998475484599174052182163568940357425209817392780314915968465598416149706099257132486744034100104272832634714470968608095808094711578599330447351992808756520378741868674695777659183569180981300608614286

q=(-x+gmpy2.iroot(x*x+(4*n),2)[0])//2

p=n//q

phi=(p-1)*(q-1)

d=inverse(e,phi)

print('%x' %pow(ct,d,n)).decode('hex')

q=-x+gmpy2.iroot(x*x+(4*n),2)[0])//2

iroot : 제곱근을 구할 때 사용.

Flag : Trollcat{R5A_1s_n0t_Th4t_ezzz!}

Aircrack-ng는 디텍터, 패킷 스니퍼, WEP와 무선 LAN에 대한 크래커와 분석 도구가 탑재된 네트워크 소프트웨어.

Flag : Trollcat{no1caredformelikejesus}

[Forensics]

주어진 파일은 trollcat.E01이다.

FTK imager로 확인해보니 topsecret.vhdx파일이 있다.

추출해서 열어보면 암호가 걸려있다고 나온다.

john the ripper의 bitlock으로 패스워드를 찾을 수 있다.

$bitlocker$1$16$f69baf5d4226828d3bfa2cc373630ec8$1048576$12$1025632abafad60103000000$60$04465c3433f92c243ff384e34dc7c23f8d2ff94b3b2cfd7544aa2aff8da10de3a68ce356d5ab4d9cc9f83c07225ec72f04bd01f46bd2d9fbb61a0981해쉬값은 User Password를 찾으면 된다.

password : johncena

topsecret.vhdx파일을 더블클릭하여 패스워드를 풀어보면 안에 please dont open it.txt파일 한개가 들어있다.

열어보니 try harder!!!라고 적혀있다.......

FTK imager로 해당 디스크 파일을 확인해보았다.

휴지통에서 또 다른 txt파일을 발견했다.

Flag : Trollcat{finallly_y0u_f0und_mY_s3ret!!!}

#chromehistory plugins download

git clone github.com/superponible/volatility-plugins.git

superponible/volatility-plugins

Plugins I've written for Volatility. Contribute to superponible/volatility-plugins development by creating an account on GitHub.

github.com

pstree 플러그인을 확인해보았을 때 인터넷은 크롬밖에 없었다.

그렇기 때문에 chromehistory 플러그인을 활용해 확인해본 결과 pastebin 사이트가 있었다.

https://defuse.ca/b/sOOqp4UunTdD0oUjidJFlz

패스워드를 알아내기 위해 hashdump 플러그인을 사용했다.

사용자(WhiteWolf)의 해쉬가 나왔다.

해쉬값을 복사해서 john the ripper로 돌려보았지만 패스워드는 나오지 않았다. 여기서 막혔다...

crackstation 사이트에서 알 수 있었다.

password : abracadabra

Flag : Trollcat{secret_hidden_0nn_th3_1ntern3t}

top secret file을 찾아야 한다.

filescan 으로 secret파일을 찾아보았다.

mysecret.txt파일 한 개가 나왔다.

dumpfiles로 파일을 추출해 내용을 확인해 본결과 웹사이트 주소가 있었다.

https://mega.nz/file/m18HSSaJ#_4Gmn4aWnrKN2716fMdSQogECaGsS5kKkDAytocSCZM

secret파일을 다운 받았다.

binwalk로 확인해보아도 아무것도 없었다.

확장자도 없고, HxD에도 얻을 수 있는 게 없었다.

VeraCrypt tool을 이용하는 것이었다...

아무 드라이브를 선택하여 secret파일을 마운트했다.

이 때 패스워드는 abracadabra이다.

드라이브 안에는 foryou.txt파일이 있었다.

Flag : Trollcat{y0u_got_n1ce_Skills!!!}

'#CTF 2021' 카테고리의 다른 글

| Tenable CTF 2021 write up (0) | 2021.02.23 |

|---|---|

| SecureBug CTF 2021 write up (0) | 2021.02.19 |

| TrollCAT CTF 2021 write up (0) | 2021.02.07 |

| Shadow CTF 2021 Write up (2) (0) | 2021.01.28 |

| Shadow CTF 2021 Write up (0) | 2021.01.27 |