목요일, 18 2 2021, 12:00 UTC — 월요일, 22 2 2021, 12:00 UTC

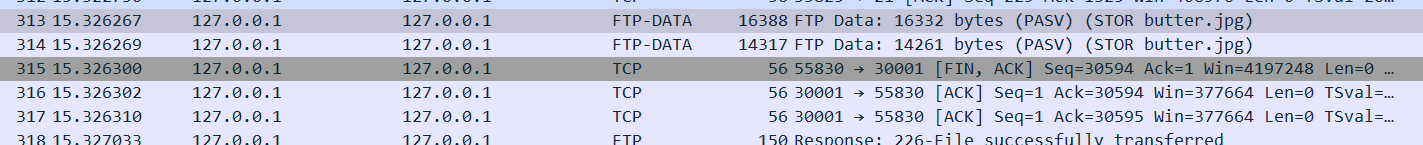

[Forensic]

butter.jpg 발견

follow tcp stream에서 raw 데이터로 추출

Flag : flag{u_p4ss_butt3r}

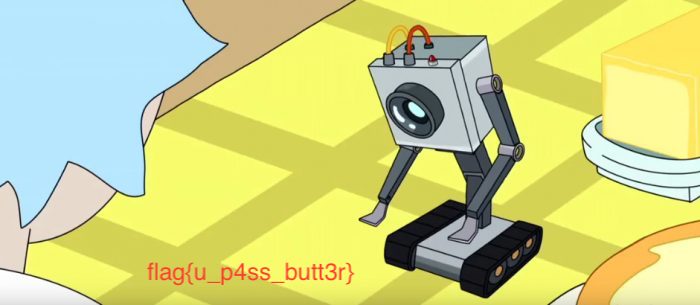

supersecure.7z발견

compress_info.txt 발견

7z 압축을 풀면 dataz파일과 pickle_nick.png파일이 있다.

Flag : flag{pickl3_NlllCK}

dataz파일은 아주 긴 hex 문자열로 되어 있다.

hex to ascii --> base64문자열이 나온다.

base64 to hex --> jpg시그니처가 나온다.

Flag : flag{20_minute_adventure}

주어진 fixme.png 파일은 헤더와 푸터 모두 png 시그니처가 맞지만 깨진 파일로 열리지 않는다.

pngcheck로 확인결과 IDAT 청크에 에러가 있다고 나온다.

다른 png에 비해 IDAT가 많이 존재한다.

아래 도구로 확인해본 결과

"Invalid chunk type found at file position 83. This may indicate garbage at the end of the file." 이렇게 나온다.

TweakPNG

TweakPNG TweakPNG is a low-level utility for examining and modifying PNG image files. It supports Windows XP and higher. In order to make much use of it, you will have to be at least somewhat familiar with the internal format of PNG files. For information

entropymine.com

49 52 24 f0 뒤에 보면 쓰레기 값이 있다.

IDAT 구조는 4byte(chunk lengh) + 4byte(chunk type) ~~ 이런식으로 되어있다.

즉, TweakPNG 도구에서 알려준대로 pHYs chunk 뒤에 부터 IDAT chunk lengh 4byte 앞까지가 쓰레기 값이 된다.

6d 08 60 97 27 ff를 지우고 새로 저장하면 검은바탕에 제일 윗줄만 이미지가 살짝 보인다.

이런식으로 TweakPNG 도구를 이용해 IDAT 앞 부분의 쓰레기 값을 지우면 된다.

다음 3f 31 32 37을 찾아 IDAT chunk lengh 4byte 앞 까지 지운다.

하나씩 지우고 확인하고 이런 방식으로 하다보면 이미지가 생성된다.

Flag : flag{hands_off_my_png}

[Stego]

blm1.png 보기에는 하얀색 이미지이다.

Stegsolve로 flag를 찾을 수 있다.

Flag : flag{Bl4ck_liv3S_MATTER}

binwalk로 확인해 보면 또다른 png파일이 존재한다.

문제에 monk를 언급하고 있다.

www.dcode.fr/cistercian-numbers

Cistercian Numerals Converter - Monks Cipher - Online Decoder

Tool to convert Cistercian numbers (read / write monks cipher/numbers of cistercian monks into Arabic numerals) used in the Middle Ages (also called cipher of the monks).

www.dcode.fr

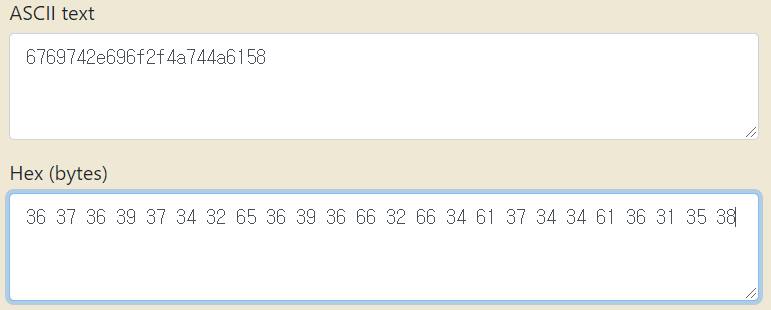

3637 3639 3734 3265 3639 3666 3266 3461 3734 3461 3631 3538

36 37 36 39 37 34 32 65 36 39 36 66 32 66 34 61 37 34 34 61 36 31 35 38

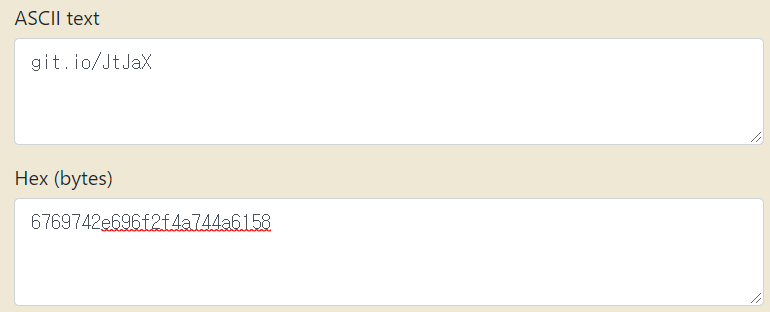

hex to ascii

ascii to hex

알려준 페이지에 접속하면 플래그가 있다.

Flag : flag{th0s3_m0nk5_w3r3_cl3v3r}

[Misc]

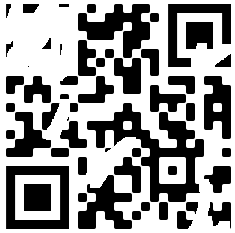

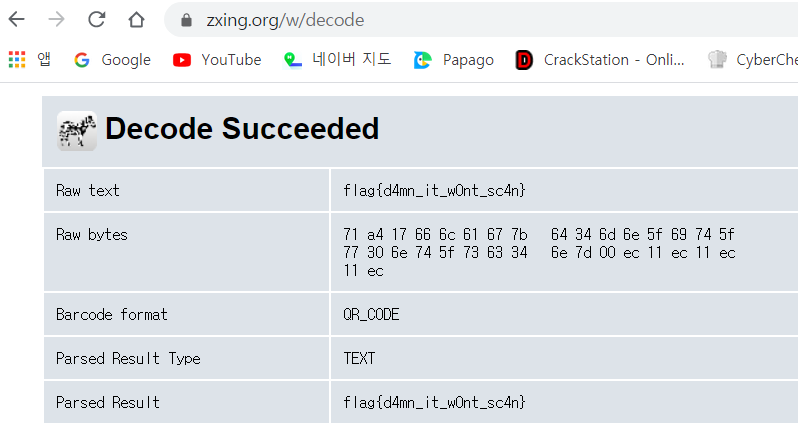

그림판에서 지워진 부분을 칠해보았다...

Flag : flag{d4mn_it_w0nt_sc4n}

brain fuck cipher

--[----->+<]>.++++++.-----------.++++++.[----->+<]>.----.---.+++[->+++<]>+.-------.++++++++++.++++++++++.++[->+++<]>.+++.[--->+<]>----.+++[->+++<]>++.++++++++.+++++.--------.-[--->+<]>--.+[->+++<]>+.++++++++.>--[-->+++<]>.

flag{wtf_is_brainfuck}

Free MSG EML Viewer | Free Online Email Viewer

Upload and View a .EML, .MSG or winmail.dat message MessageViewer Online lets you view e-mail messages in EML, MSG and winmail.dat (TNEF) formats. You can also access email file attachments.

www.encryptomatic.com

첨부된 ffg.jpg에 플래그가 있을 줄 알았는데 아무것도 없었다.

FWD: RE: 이 부분이 조금 이상하다. 중간에 { }도 있는 걸로 보아 플래그 형태인 것 같다.

FWD: FWD: RE: FWD: FWD: RE: FWD: FWD: FWD: RE: RE: RE: FWD: { FWD: FWD: FWD: FWD: RE: RE: FWD: RE: RE: RE: FWD: FWD: FWD: FWD: FWD: FWD: FWD: FWD: FWD: FWD: RE: RE: FWD: RE: FWD: RE: RE: RE: RE: FWD: RE: FWD: FWD: }

morse code

FWD: -> .

RE: -> -

..-. .-.. .- --. { .. ..--.- -- .. ... ... ..--.- .- --- .-..}

FLAGI_MISS_AOL

Flag : flag{I_MISS_AOL}

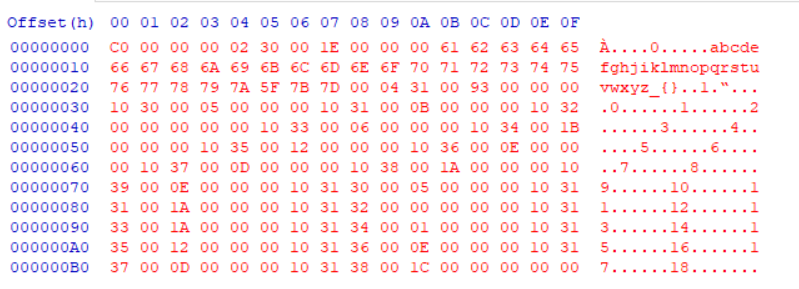

wAAAAAIwAB4AAABhYmNkZWZnaGppa2xtbm9wcXJzdHV2d3h5el97fQAEMQCTAAAAEDAABQAAABAxAAsAAAAQMgAAAAAAEDMABgAAABA0ABsAAAAQNQASAAAAEDYADgAAABA3AA0AAAAQOAAaAAAAEDkADgAAABAxMAAFAAAAEDExABoAAAAQMTIAAAAAABAxMwAaAAAAEDE0AAEAAAAQMTUAEgAAABAxNgAOAAAAEDE3AA0AAAAQMTgAHAAAAAAA

base64로 디코딩이 안된다......

hex로 변환해보면 아래와 같이 나온다.

숫자가 의미하는게 있는 것 같다. 뭔가 30 31.... 3x가 반복하는 것 같다.

05 0b 00 06 1b 12 0e 0d 1a 0e 05 1a 00 1a 01 12 0e 0d 1c

6 12 1 7 28 19 15 14 27 15 6 27 1 27 2 19 15 14 29

Flag : flag{son_of_a_bson}

'#CTF 2021' 카테고리의 다른 글

| RITSEC CTF 2021 Write up (0) | 2021.04.11 |

|---|---|

| Shakti CTF 2021 write up (0) | 2021.04.05 |

| SecureBug CTF 2021 write up (0) | 2021.02.19 |

| TrollCAT CTF 2021 write up(2) (0) | 2021.02.07 |

| TrollCAT CTF 2021 write up (0) | 2021.02.07 |