금요일, 14 5 2021, 15:00 UTC — 일요일, 16 5 2021, 21:59 UTC

[Misc]

처음보는 암호이다.

아무거나 캡쳐해서 구글이미지로 검색해보았다.

Aurebesh alphabet 암호가 나온다.

Flag : DCTF{MASTERCODEBREAKER}

Stegsolve -> gray bits에서 바로 플래그를 확인할 수 있다.

Flag : dctf{N0w_Y0u_s3e_m3}

주어진 dragon.pdf파일에는 검은배경에 드래곤 이미지가 있다.

pdf-parser로 확인해보니 obj 3에서 javascript 안에 hex값이 있다.

hex to ascii

javascript코드가 나온다.

HTML, CSS and JavaScript demo - Liveweave

liveweave.com

Flag : dctf{pdf_1nj3ct3d}

Flag : dctf{sTeg0noGr4Phy_101}

개발자 도구 --> https://github.com/DragonSecSI

DragonSec

A student hacking team @FRI. DragonSec has 4 repositories available. Follow their code on GitHub.

github.com

DCTF1-chall-leak-spin/challenge.yml

Flag : dctf{I_L1k3_L1evaAn_P0lkk4}

주어진 파일을 실행하면 슬라이드쇼가 바로 나오기 때문에 ppt에서 파일을 열면 편집이 가능하다.

애니메이션 창을 열면 엄청 많은 애니메이션 설정이 되어있다.

그 중에서 Rectangle 86에서 플래그를 수동으로 확인할 수 있다.

하나씩 실행해보면 플래그 형식이 나온다. DCTF{~~~

Flag : DCTF{PPT_1SNT_V3RY_S3CUR3_1S_1T}

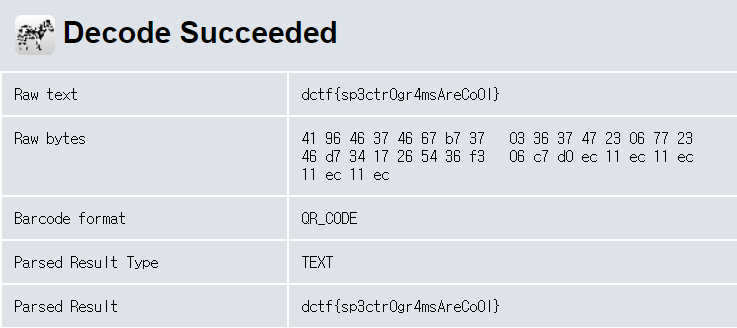

audacity에서 주어진 Bad_Apple.mp4를 열어보면 중간에 qrcode가 있다.

이대로 인식이 되지 않아 흑백으로 바꾸어보았다.

Flag : dctf{sp3ctr0gr4msAreCo0l}

중간에 확대해서 보면 모자이크처리 되어 있는 패스워드가 있다.

Depix is a tool for recovering passwords from pixelized screenshots.

depix.py를 툴로 모자이크된 픽셀을 지워볼 수 있다.

최대한 지운게 이정도이다... 여러번 입력해보았다....;

Flag : dctf{GotAnyMorePixels}

주어진 nyan.pdf파일을 strings로 확인해보면 이상한 코드가 있다.

id는 hex값으로 된 것 같아 ascii로 바꾸어 보니 플래그였다.

Flag : dctf{3b0ba4}

[Web]

박스를 체크한 뒤 submit 버튼을 누르면 Not authorized라고 나온다.

버프스위트로 요청을 불러와 auth값을 바꾸어 주었다.

Forward를 누르면 플래그가 나온다.

Flag : dctf{w3b_c4n_b3_fun_r1ght?}

Very secure website

Some students have built their most secure website ever. Can you spot their mistake?

http://dctf1-chall-very-secure-site.westeurope.azurecontainer.io/

코드를 보면 username과 password는 tiger128,4 해시로 암호화되어 있다.

복호화 툴로 확인해 보면 username은 admin이 나오지만 password는 복호화가 되지 않는다.

구글에 여기저기 검색해보니 password에 나와있는 해시는 php magic hash 취약점을 활용한 것이다.

username에는 !=이라고 되어있지만 password에는 == 으로 되어있다.

'0e1' == '00e2' == '0'

php에서는 숫자e숫자는 거듭제곱을 의미하는데 여기서 0e를 썼으니 무조건 0이 될 수 밖에 없다.

https://github.com/spaze/hashes/blob/master/tiger128%2C4.md

spaze/hashes

Magic hashes – PHP hash "collisions". Contribute to spaze/hashes development by creating an account on GitHub.

github.com

위에 사이트에서 복호화된 아무값이나 패스워드에 넣어도 true가 나온다.

Flag : dctf{It's_magic._I_ain't_gotta_explain_shit.}

'#CTF 2021' 카테고리의 다른 글

| S.H.E.L.L CTF 2021 write up (0) | 2021.06.08 |

|---|---|

| UMDCTF 2021 write up (0) | 2021.04.19 |

| RITSEC CTF 2021 Write up (0) | 2021.04.11 |

| Shakti CTF 2021 write up (0) | 2021.04.05 |

| Tenable CTF 2021 write up (0) | 2021.02.23 |